| Aeronautica | Comunicatii | Drept | Informatica | Nutritie | Sociologie |

| Tehnica mecanica |

Calculatoare

|

|

Qdidactic » stiinta & tehnica » informatica » calculatoare Descrierea si configurarea unei retele cu Windows 2003 Server |

Descrierea si configurarea unei retele cu Windows 2003 Server

Descrierea si configurarea unei retele cu Windows 2003 Server

CAP.1 INTRODUCERE

In aceasta epoca a calculului distribuit retelele sunt prezentate in aproape toate mediile de lucru. O data cu extinderea domeniilor de aplicare a calculatoarelor, a crescut si numarul utilizatorilor ce doreau sa faca schimb de date sau sa prelucreze informatiile comune.

De exemplu, zeci de angajati ai unei intreprinderi lucreaza impreuna la elaborarea bugetului, fiecare din ei fiind responsabil de un anumit compartiment. In cadrul unei companii de transporturi aeriene biletele la una si aceiasi cursa pot fi vindute de mai multe agentii, care evident, se afla in orase diferite.

Pentru a solutiona astfel de probleme, au fost elaborate mijloace tehnice care permit calculatoarelor sa comunice intre ele. Reteaua este un mecanism care permite calculatoarelor distincte si utilizatorilor acestora sa comunice si sa partajeze resurse

Numim retea o multime de calculatoare ce pot schimba informatii prin intermediul unei structuri de comunicatie.

CAP. 2 TIPURI DE RETELE

Urmeaza prezentarea catorva tipuri de retele (atat locale cat si globale). Voi incerca sa fac o trecere in revista a topologiilor de retea, a catorva modalitati de conectare la o retea precum si a catorva protocoale de retea.

Avem in primul rand doua mari categorii de retele:

retele de tip LAN (Local Area Network)

retele de tip WAN (Wide Area Network).

Reteaua LAN este constituita din mai multe calculatoare care alcatuiesc o retea, de regula reteaua e construita in interiorul unei cladiri sau cel mult pe o distanta de cateva cladiri (din cauza unor restrictii de tip hardware – Exceptie fac LAN-urile cu transmisie de date prin cablu cu fibra optica).

Retelele de acest tip pot fi construite in mai multe feluri ce difera intre ele prin intermediul modului de conectare a calculatoarelor intre ele.

Reteaua WAN este alcatuita din foarte multe calculatoare legate in retea si care este intinsa pe o suprafata intinsa, in cazul Internet-ului pe tot globul. Reteaua este alcatuita din multe servere care in general sunt masini UNIX, care pot asigura intr-adevar un multitasking controlat si un multithreading adevarat, spre deosebire de Windows care doar simuleaza doar (foarte bine intr-adevar)aceste lucruri.

In cadrul acestui tip de retea se folosesc anumite protocoale de retea pentru a putea transmite date in cadrul unui asemenea gigant. Se folosesc de asemenea adrese de locatie numite adrese IP Internet Protocol) cu ajutorul carora serverele de Internet gasesc mult mai usor calculatoarele din retea.

In cadrul acestei retele se foloseste un protocol de transfer de date care de fapt este o denumire colocviala pentru mai mult de 100 de protocoale diferite dar care au fost inglobate sub aceeasi denumire TCP/IP Transmission Control Protocol/Internet Protocol). Acest protocol cuprinde intre altele si protocoalele de Telnet Terminal emulation FTP File Transfer Protocol HTTP Hyper Text Transfer Protocol SMTP Simple Mail Transfer Protocol). Acest protocol a fost elaborat de Ministerul Apararii Nationale din SUA in anii ’70 si are si acum cea mai larga arie de utilizare. Principalele avantaje pe care acesta le prezinta ar fi:

Independenta de platforma. Protocolul TCP/IP nu a fost conceput pentru utilizarea intr-un mediu destinat unui anumit tip de hardware sau software. A fost si este utilizat in retele de toate tipurile.

Adresare absoluta. TCP/IP asigura modalitatea de identificare in mod unic a fiecarei masini din Internet.

Standarde deschise. Specificatiile TCP/IP sunt disponibile in mod public utilizatorilor si dezvoltatorilor. Oricine poate sa trimita sugestii de modificare a standardului.

Protocoale de aplicatie. TCP/IP permite comunicatia intre medii diferite. Protocoalele de nivel inalt cum ar fi FTP sau TELNET, au devenit omogenizate in mediile TCP/IP indiferent de platforma.

Retele de tip Client/Server folosesc un calculator separat (server) care lucreaza la nivel centralizat cu toate fisierele si efectueaza serviciile de tiparire pentru mai multi utilizatori. Clientii din retea sunt statii de lucru (workstations) si sunt conectate la server. Clientii sunt reprezentati in general de calculatoare puternice dar pot aparea si calculatoare mai slabe in timp ce Serverul este in genere un calculator foarte puternic, in comparatie cu calculatoarele care urmeaza a fi legate la el, si care este in asa fel configurat incat sa ofere cele mai rapide raspunsuri pentru clientii retelei si pentru a asigura cea mai buna protectie din retea pentru datele critice.

Din cauza ca Serverul trebuie sa poata rezolva simultan mai multe solicitari este necesar ca el sa ruleze un sistem de operare (SO) care sa fie specific destinat acestui lucru: aici se recomanda in general orice SO de tip *NIX cum ar fi Linux, Unix, FreeBSD, dar si altele cum ar fi OS/2 sau Win NT. Acesta nu este tocmai momentul sa intru in detaliile acestor sisteme de operare dar ele folosesc cel mai bine asa numitele protocoale de retea (Subiect car va fi atacat mai tarziu).

Retele de tip Peer-to-Peer nu folosesc acel calculator central numit Server, ci dimpotriva ele folosesc impreuna unitatile de disc si imprimantele sau de ce nu chiar fisiere si programe. Insa acest tip de retea are destul de multe defecte: deoarece pe un calculator de birou nu ruleaza calculatoare super-performante cu SO-uri de tip *NIX instalate exista pericolul destul de mare de altfel de a suprasatura statiile de lucru daca mai multi utilizatori acceseaza in acelasi timp resursele aceluiasi calculator.

CAP. 3 NIVELURILE UNEI RETELE

Comunicarea in retea are loc in cadrul a doua mari nivele – nivelul fizic si nivelul logic si a inca 3 nivele importante necesare pentru intelegerea modului de functionare a unei retele.

Nivelul fizic

Nivelul fizic se costituie din partea hardware a retelei si anume: placile de interfata ale retelei, cablurile de conectare, HUB-uri (amplificatoare de semnal – folosite in cazul in care calculatoarele se afla la o distanta mai mare decat distanta maxima pe care o poate atinge o placa de retea in transmiterea de date, de regula intre 100m pentru placi pe slot PCI si in jur de 300m pentru placi pe slot ISA), precum si orice alta componenta hardware care foloseste la comunicarea in retea. Deci nivelul fizic este nivelul palpabil al retelei.

Nivelul logic

Este nivelul la care se transforma orice variatie de tensiune electrica in cod binar pentru a putea fi trimise in nivelul fizic avand astfel loc comunicarea intre calculatoarele din retea.

Nivelul de retea

Acest nivel este responsabil de identificarea calculatoarelor din retea. Fiecare calculator din retea foloseste mecanismul de adresare existent in acest nivel pentru a transmite date la statia de lucru dorita.

Nivelul de transport

Nivelul de transport asigura receptionarea corecta a tuturor datelor trimise in retea. Acest nivel mai are si rolul de a restabili structura corecta a datelor a caror structura ar putea fi deteriorata in timpul transmisiei.

Nivelul de aplicatii

Acesta este de fapt soft-ul utilizat de o statia de lucru. Atunci cand se apeleaza o litera a unei unitati de disc din retea sau cand se tipareste la o imprimanta partajata in retea, programul respectiv foloseste nivelul de aplicatii pentru a transmite datele in retea.

CAP. 4 BAZELE LUCRULUI IN RETELE DE CALCULATOARE

O retea de calculatoare este, in esenta, ceva care permite unui numar de doua sau mai multe calculatoare sa comunice intre ele si/sau cu alte dispozitive. Acest lucru le permite utilizatorilor sa foloseasca retelele si calculatoarele pentru a partaja informatii, pentru a colabora la o lucrare, pentru a tipari si chiar pentru a comunica direct prin mesaje adresate individual.

Retelele au numeroase componente, atat hardware, cat si software. Unele componente pot fi complet intangibile.

Inainte de a explora prea adanc printre componentele elementare ale retelelor, este important sa retineti ca retelele au evoluat in doua categorii distincte:

retele locale (LAN

retele de mare suprafata (WAN

Diferenta dintre cele doua este destul de simpla.

Retelele LAN sunt utilizate pentru interconectarea dispozitivelor care se gasesc intr-o vecinatate relativ restransa.

Retelele WAN sunt necesare pentru a interconecta retelele LAN aflate la distanta din punt de vedere geografic.

Componente hardware

Componentele hardware elementare includ trei tipuri de dispozitive:

Echipamente de transmisie

Dispozitive de acces

Dispozitive ce repeta semnalele transmise

Aceste componente sunt elementare prin faptul ca toate retelele trebuie fie sa le contina, fie cel putin, sa functioneze in preajma lor.

Atenuarea poate fi compensata prin dimensionarea cablurilor la o lungime minima, pentru a garanta ca semnalul este suficient de puternic pentru a ajunge la toate destinatiile din lungul cablului. In cazul in care cablul trebuie sa fie relativ lung, poate fi instalat pe linie un repetor.

Distorsionarea este o problema mai grava in transmiterea semnalelor. Aceasta este diferita de atenuare. Semnalele distorsionate pot altera orice date transportate. Repetoarele sunt incapabile de a face diferenta dintre semnalele corecte si cele distorsionate; ele repeta semnalele fara deosebire. Exista totusi mai multe metode de combatere a distorsiunilor:

Urmati riguros orice instructiuni de instalare care v-au furnizate impreuna cu mediul dumneavoastra de transmisie.

Identificati toate sursele care pot cauza distorsiuni. In continuare, incercati sa indepartati cablurile de sursele respective. De asemenea, poate fi util sa folositi tehnologii speciale de transmisie in retea, precum cablarea prin fibre optice, care pot impiedica aparitia distorsiunilor.

Utilizarea protocoalelor de retea care au capacitatea sa detecteze si sa corecteze automat orice erori de transmisie posibile.

Echipamente de transmisie

Echipamentele de transmisie reprezinta mediul utilizat pentru a transporta semnalele unei retele catre destinatie. Tipurile de medii includ cabluri coaxiale, cabluri torsadate si fibre optice.

Tipurile de medii LAN pot fi, de asemenea, intangibile. Ele pot fi semnale luminoase, radio si microunde, transmise prin aer.

Retelele WAN au, de asemenea, echipamente de transmisie proprii. Astfel de echipamente sunt descrise de obicei prin viteza de tact si structurile lor de cadre, nu ca simple medii de transmisie. Mediul lor fizic este irelevant comparativ cu performantele lor.

Dispozitive de acces

Un dispozitiv de acces raspunde de:

Formatarea corecta a datelor, astfel incat sa fie acceptate de retea.

Plasarea datelor in retea

Acceptarea datelor care ii sunt adresate.

Intr-o retea LAN, dispozitivul de acces este cunoscut ca placa de interfata cu reteaua (NIC – Network Interface Card NIC este o placa de circuite instalata intr-un calculator si ocupa un slot de intrare/iesire de pe placa de baza a acestuia. Reteaua este cablata apoi la portul pus la dispozitie de aceasta placa. NIC formeaza cadrele de date care trebuie transmise de aplicatiile calculatorului, pune datele in forma binara si accepta intrarea cadrelor adresate calculatorului respectiv.

Intr-o retea WAN, dispozitivul de acces este un router. Routerele opereaza la nivelul 3 al modelului de referinta OSI si includ doua tipuri de protocoale: de rutare (routing) si rutabile (routable).

Protocoalele rutabile, ca IP, sunt utilizate pentru a transporta datele dincolo de limitele domeniilor de nivel 2.

Protocoalele de rutare furnizeaza toate functiile necesare realizarii urmatoarelor operatii:

Determinarea cailor optime prin reteaua WAN pentru orice adresa de destinatie data

Acceptarea si trimiterea pachetelor prin aceste cai la destinatiile lor.

Repetoare

Repetorul este un dispozitiv care accepta semnalele trimise, le amplifica si le plaseaza din nou in retea. Intr-un LAN, un repetor – cunoscut mai mult sub numele de concentrator (hub) – permite conectarea in retea a mai multor dispozitive, prin furnizarea mai multor puncte de intrare in retea.

Aceasta functie este atat de importanta pentru retelele LAN actuale, incat adevaratul lor rol – regenerarea semnalului – este adesea uitat.

Capacitatea concentratorului de a regenera semnalele este la fel de vitala pentru succesul unui LAN ca si capacitatea de a asigura mai multe puncte de intrare. Semnalele electronice trimise printr-un cablu se vor deteriora in mod inevitabil. Aceasta deteriorare poate lua una din urmatoarele doua forme: atenuare sau distorsionare.

Atenuarea este scaderea puterii semnalului.

Distorsionarea este modificarea nedorita a semnalelor in timpul transferului. Fiecare dintre aceste forme de deteriorare trebuie sa fie abordata si rectificata separat.

Componente software

Componentele software necesare intr-o retea includ urmatoarele elemente:

Protocoale care definesc si regleaza modul in care comunica doua sau mai multe dispozitive

Software la nivel hardware, cunoscut ca microcod sau drivere, care controleaza modul de functionare al dispozitivelor individuale, precum placile de interfata cu reteaua.

Software pentru comunicatii.

4.3.1 Protocoale

Asigurarea conectivitatii fizice pentru o retea reprezinta partea cea mai usoara. Adevarata greutate consta in dezvoltarea unor mijloace de comunicare standard pentru calculatoare si alte dispozitive atasate la retea. Aceste mijloace de comunicare sunt cunoscute oficial ca protocoale.

Protocoalele pentru retele LAN sunt numite frecvent arhitecturi LAN, pentru ca sunt incluse in NIC. Ele predetermina in mare masura forma, dimensiunea si mecanica retelei.

4.3.2 Driver de dispozitiv

Un driver de dispozitiv este un program de nivel hardware care controleaza un anumit dispozitiv. Un driver de dispozitiv poate fi privit ca un sistem de operare in miniatura pentru o singura componenta hardware. Fiecare driver contine toata logica si toate datele necesare pentru a asigura functionarea corecta a dispozitivului respectiv. In cazul unei placi de interfata cu reteaua (NIC), driverul include furnizarea unei interfete pentru sistemul de operare al gazdei.

Software pentru comunicatii

Componentele hardware si software de retea care au fost descrise anterior nu au capacitatea de a-i permite unui utilizator sa foloseasca efectiv reteaua. Ele nu fac decat sa asigure infrastructura si mecanismele care permit utilizarea acesteia.

Sarcina utilizarii efective a retelei cade in seama aplicatiilor software specializate, care controleaza comunicatiile.

Indiferent de tipul sau complexitatea aplicatiilor, software-ul pentru comunicatii reprezinta mecanismul care face banda de frecventa cu adevarat utilizabila.

CAP. 5 TOPOLOGII LAN

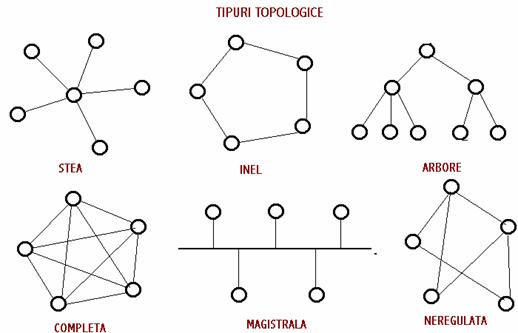

Pentru aranjarea in retea a calculatoarelor se folosesc diferite metode numite topologii. Fiecare topologie are avantaje si dezavantaje dar totusi fiecare se potriveste cel mai bine in anumite situatii.

Retele de tip magistrala

In cadrul acestui tip de retele toate calculatoarele sunt interconectate la cablul principal al retelei. Calculatoarele conectate in acest tip de retea au acces in mod egal la toate resursele retelei. Pentru utilizarea cablului nivelul logic trebuie sa astepte pana se elibereaza cablul pentru a evita coliziunile de date. Acest tip de retea are insa un defect si anume: daca reteaua este intrerupte intr-un loc fie accidental fie prin adaugarea unui alt nod de retea atunci intreaga retea este scoasa din functiune. Este totusi una din cele mai ieftine moduri de a pune la cale o retea.

Retele de tip stea

Acest tip de retea face legatura intre calculatoare prin intermediul unui concentrator. Avantajul esential al acetui tip de retea este ca celelalte cabluri sunt protejate in situatia in care un calculator este avariat sau un cablu este distrus, deci din puct de vedere al sigurantei transmisiei de date este cea mai sigura solutie in alegerea configurarii unei retele mari caci prntru o retea mica exista un dezavataj de ordin finaciar constituit de concentrator care are un pret destul de ridicat.

Retele de tip ring

Tipul de retea circular face legatura intre calculatoare prin intermediul unui port de intrare (In Port) si a unui port de iesire (Out Port). In aceasta configuratie fiecare calculator transmite date catre urmatorul calculator din retea prin portul de iesire al calculatorului nostru catre portul de intrare al calculatorului adresat. In cadrul acestei topologii instalarea cablurilor este destul de dificila si atunci se recurge la un compromis intre acest tip de retea si cel de tip magistrala folosindu-se o unitate centrala care sa inchida cercul numita Media Acces Unit (MAU – unitate de acces a mediilor

Retele de tip magistrala in stea

La fel ca o retea hibrida stea-cerc reteaua de tip magistrala in stea face apel la o unitate centrala (MAU) prin care se realizeaza legaturile intre calculatoare.

CAP. 6 INSTALAREA A 50 DE COMPUTERE PE WINDOWS XP

6.1 Instalarea Windows XP

Vom instala sistemul de operare Windows XP pe 50 de computere cu configuratii diferite ca o retea de bloc. Configuratiile diferite ale computerelor nu ne vor face probleme in instalarea sistemului de operare Windows XP pana in punctul de instalare a driverilor cand vom aplica pentru fiecare sistem in parte driverele necesare.

Inainte de a incepe instalarea ne vom asigura ca avem la indemana toate cd-urile importante primite odata cu achizitionarea calculatorului, mai exact discurile cu drivere pentru: placa de baza, placa audio, placa video, placa de retea/modem si pentru S-ATA (daca detinem un astfel de hard disk). Daca instalam un Windows XP care nu are integrat Service Pack 2, vom scoate cablul de retea din calculator inainte de inceperea instalarii. De asemenea, daca reinstalam Windows-ul, ne asiguram ca orice fisier sau director important din directoarele My Documents, Program Files, Windows sau de pe Desktop a fost mutat intr-o locatie de backup.

Acestea fiind spuse, pornim calculatorul si intram in BIOS (de obicei se face prin apasarea tastei Delete). Cautam sectiunea de Boot (ar trebui sa fie in meniul principal sau la Advanced BIOS Features) si verificam ca prima componenta de pe care calculatorul va boota este CDROM-ul. Acum vom introduce CD-ul de instalare al Windows XP in unitatea optica si putem iesi din BIOS, salvand schimbarile bineinteles.

Dupa cateva secunde calculatorul ne va cere sa apasam o tasta pentru a boota de pe CD. (Atentie! Acesta este singurul moment in care calculatorul trebuie sa booteze de pe CD). Dupa inspectarea configuratiei calculatorului, utilizatorul este rugat sa apese tasta F6 daca detine o discheta pentru hard disk-ul sau S-ATA. Este foarte important sa nu sarim sau sa omitem acest pas daca avem un astfel de hard.

|

Daca am apasat tasta F6, dupa cateva secunde vom fi rugati sa specificam unitatea de stocare pe S-ATA. Apasam tasta S, introducem discheta cu driver S-ATA si apasam Enter. Dupa ce isi va copia driverele necesare, vom reveni in ecranul anterior. Pentru a continua, doar apasam inca o data tasta Enter.

Dupa ce procesul de instalare va termina incarcarea fisierelor necesare, vom avea de ales intre instalarea Windows-ului, repararea sa si iesirea din instalare. Vom alege bineinteles instalarea Windows-ului, apasand tasta Enter, ceea ce va avea ca effect afisarea licentei. O putem citi folosind tastele Page Up si Page Down; daca suntem de acord, apasam tasta F8, daca nu, tasta Escape (optiune care vom opri procesul de instalare).

Urmatorul ecran va lista partitiile de pe hard disk, spatiul nefolosit si optiunile corespunzatoare acestora. Putem crea o partitie apasand tasta C, putem sterge una apasand tasta D sau folosi tastele directionale pentru a alege partitia pe care sa fie instalat Windows-ul. Nu va sfatuiesc sa stergeti partitii daca nu stiti exact ce presupune acest lucru. Daca pe partitia aleasa exista deja instalata o versiune de Windows, vom fi intrebati daca dorim sa folosim in continuare acea partitie si vechiul Windows sa fie sters (apasati L) sau sa alegeti alta partitie (apasati Escape). Daca hard disk-ul nu are creata nici o partitie (contine doar spatiu nefolosit), putem crea una: apasati C si in ecranul urmator alegeti marimea partitiei. Dupa selectarea unei partitii, urmeaza formatarea ei. Daca tocmai am creat partitia respectiva sau nu contine nimic important, o putem formata rapid folosind optiunea 'Format the partition using the NTFS file system (quick)', dar daca partitia exista deja o putem lasa intacta alegand optiunea 'Leave the current file system intact (no changes)'.

In continuare vor fi copiate pe hard disk fisierele necesare dupa care calculatorul se va restarta pentru a instala componentele (interventia utilizatorului nu este necesara pana in momentul in care vor fi instalate componentele). Cu siguranta ati observat ca pasul doi al instalarii a inceput intr-o interfata noua, mai prietenoasa, in care va aparea, la terminarea instalarii componentelor, fereastra cu setarile regionale si de limba. Pentru a primi informatii corecte de la anumite servicii, putem alege din meniul 'Location' tara in care va aflati. Prin apasarea butonului 'Customize' ni se vor prezenta setarile pentru: numere (gruparea cifrelor, sistemul de masura, semnul de numar negativ, etc), moneda (simbolul monedei, gruparea cifrelor, etc), ora (formatul orei, separatorul) si data (formatul prescurtat al datei, separatorul). Pentru a ne intoarce apoi in fereastra anterioara apasam OK (salvand astfel modificarile facute in fereastra) sau Cancel (lasand valorile asa cum erau setate initial).

Apasand butonul Next vom ajunge in fereastra de personalizare unde ni se cere numele si organizatia. Va urma fereastra in care trebuie introdusa cheia de inregistrare (serial key) primita la achizitionarea Windows-ului.

Daca acesta a fost tastat corect, la apasarea butonului Next, va aparea o fereastra in care se cer numele calculatorului si parola de administrator. Nu este necesara modificarea acestor campuri, asadar daca nu le cunoasteti scopul, apasam inca o data butonul Next pentru a va seta data, ora si fusul orar.

Daca avem un modem sau o placa de retea, ulterior va aparea si o fereastra de configurare, insa nu este neaparat sa introducem toate valorile necesare acum, pentru ca aceste setari pot fi apoi accesate si din Windows.

Din nou interventia utilizatorului nu va mai fi ceruta decat dupa ce calculatorul se va restarta.

Am intrat pe ultima suta de metri in cursa pentru instalarea Windows-ului. Pentru inceput se va incerca ajustarea setarilor grafice pentru imbunatatirea elementelor vizuale. Daca sistemul intruneste cerintele hardware minime, cu siguranta vom putea vedea ferestrele aparute, confirmandu-le cu apasarea butonului OK. In continuare va fi afisat ecranul de 'Bun venit in Microsoft Windows' unde in prima faza se va apasa butonul Next din dreapta jos. Daca avem un modem sau o placa de retea, se va verifica conexiunea la Internet, dar putem sari peste acest pas fara nici o problema. Acelasi lucru este valabil si pentru inregistrarea la Microsoft din urmatorul ecran care poate fi amanata prin bifarea optiunea 'No, not at this time'.

Daca instalam un Windows care are inclus Service Pack 2, ni se va cere sa setam modalitatea in care isi va face update Windows-ul; este indicat in general sa alegem prima optiune, pentru a evita problemele de securitate sau ferestrele care ne vor aminti ulterior sa activam totusi aceasta optiune. Ultimul pas este introducerea numelui persoanei sau persoanelor care vor utiliza Windows-ul. Completam campurile (de fapt doar primul este obligatoriu), dar cu atentie, deoarece cuvinte precum Administrator sau numele trecut deasupra campului Organizatie in pasul precedent nu mai sunt permise (instalarea nu va continua daca alegeti unul din aceste nume).

Dupa urmatorul restart vom instala driverele pentru componentele calculatorului si update-urile de securitate.

6.2 Configurarea retelei in Windows XP

Vom trece la configurarea retelei pentru obtinerea adresei IP automatic prin DHCP/dinamic.

Daca folosim Start Menu standard, dati click pe Start, Control Panel.

Schimbam Control Panel pe Classic View daca nu este deja in acest mod.

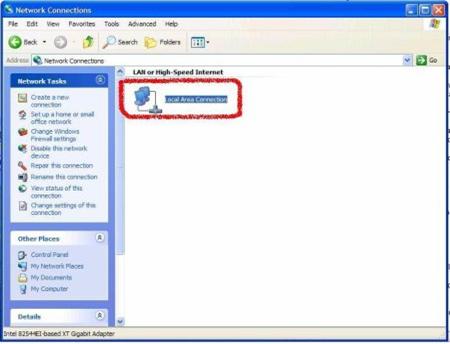

Click pe Network Connections.

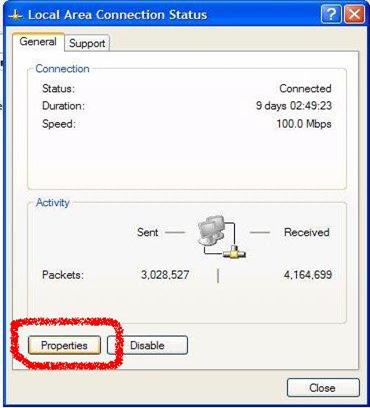

Click pe Local Area Connection.

(Daca suntem conectati pe wireless, sau pe alt tip de conexiune, selectam aceasta conexiune)

Click pe Properties.

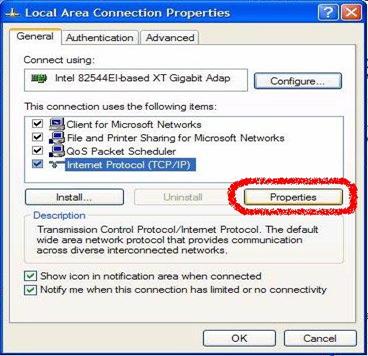

Selectam Internet Protocol (TCP/IP) apoi click pe Properties.

Daca TCP/IP nu este afisat, click pe Install, si alegeti Protocol. Click pe Add. Selectam TCP/IP. Selectam OK.

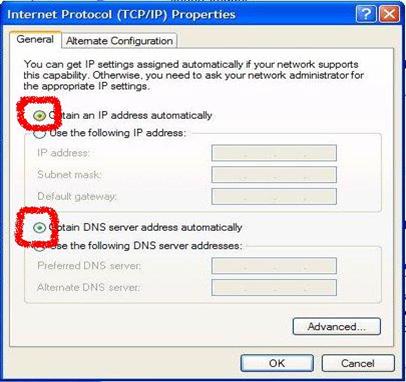

Selectam Obtain IP address automatically si Obtain DNS server address automatically.

Click pe OK, sau inchidem fereastra daca nu este un buton OK, pina revenim la desktop-ul normal.

In acest fel vom instala in continuare Sistemul de Operare – Microsoft Windows XP pe restul de 49 de computere.

CAP. 7 INSTALAREA UNUI SERVER PE WINDOWS 2003 DHCP

Protocolul dinamic de configurare al gazdei - Dynamic Host Configuration Protocol (DHCP) este un standard IP destinat sa reduca complexitatea admnistrarii configuratiilor de adrese IP. Un server DHCP ar fi instalat cu setarile corespunzatoare unei retele anume. Asemenea setari ar include un set de parametri fundamentali cum ar fi gateway-ul , DNS-ul , subnet mask-urile si o arie de adrese IP.

Folosind DHCP intr-o retea inseamna ca administratorii nu sunt nevoiti sa configureze aceste setari individual pentru fiecare client din retea. DHCP-ul le va distribui clientilor singur.

Serverul DHCP aloca unui client o adresa IP luata dintr-o arie predefinita pentru o anume perioada de timp. Daca o adresa IP este necesara pentru o perioada mai lunga de timp decat a fost predefinit, clientul trebuie sa ceara o prelungire inainte ca aceasta perioada predefinita sa se incheie. Daca clientul nu a cerut o prelungire pana la expirare acea adresa IP va fi considerata libera si ea va putea fi alocata altui client.

Daca utilizatorul vrea sa schimbe adresa IP ei pot face asta prin folosirea comenzii 'ipconfig /renew' in Command prompt. Aceasta comanda va anula adresa IP si va cere alta noua. Rezervariel pot fi predefinite in serverul DHCP pentru a permite anumitor clienti sa aiba propriile lor adrese IP. Adresele pot fi rezervate unei adrese MAC sau unui nume de gazda pentru ca acesti clienti sa aiba o adresa IP fixa care este configurata automat. Cei mai multi furnizori de sevicii internet folosesc DHCP pentru a aloca o adresa IP noua computerelor cliente cand un client se conecteaza la internet. Asta simplifica lucrurile la nivel de utilizator.

Diagrama de deasupra arata o structura simpla constand dintr-un server DHCP si un numar de computere client intr-o retea.

Serverul DHCP contine el insusi o baza de date pentru IP-uri care contine toate adresele IP disponibile pentru distributie.

Daca clientul ( un membru al retelei cu un sistem de operare Windows 2000 Professional/XP de exemplu) are optiunea 'obtain an IP address automatically' activata in setarile TCP/IP , atunci este capabil sa obtina adrese IP de la serverul DHCP.

7.1 Instalarea unui Server DHCP

Instalarea serverului DHCP este facuta foarte usor in Windows 2003 . Folosind wizardul 'Manage your server' , este posibila introducerea detaliilor necesare lasand wizardul sa seteze optiunile de baza.

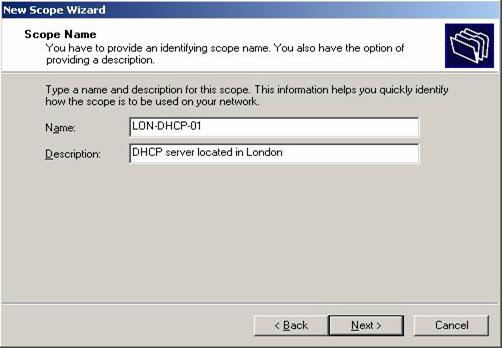

Se deschide wizardul 'Manage your server” , se selecteaza optiunea DHCP server din lista scopurilor pentru server si se apasa Next. Vi se va cere sa introduceti numele si descrierea Scope-ului dumneavoastra.

Scope: Un “Scope” este o colectie de adrese IP pentru computere pe un “subnet mask” care folosesc DHCP.

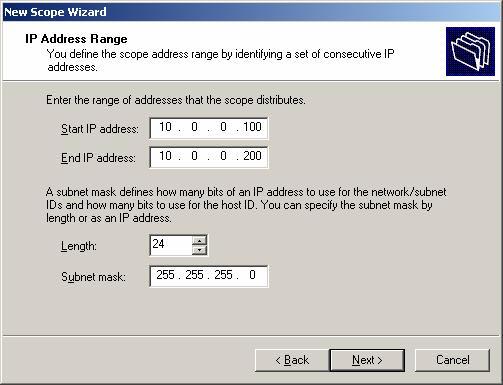

Urmatoarea fereastra ne va cere sa definim o arie de adrese IP pe care Scope-ul le va distribui in retea si Subnet mask-ul adresei IP. Introducem detaliile necesare si apasam Next.

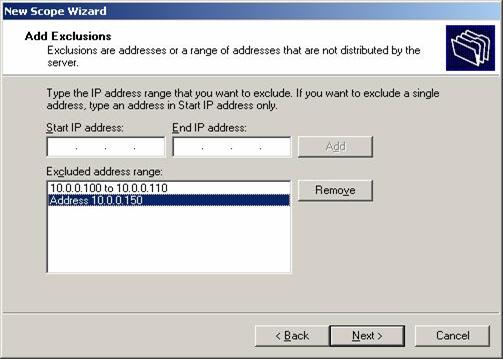

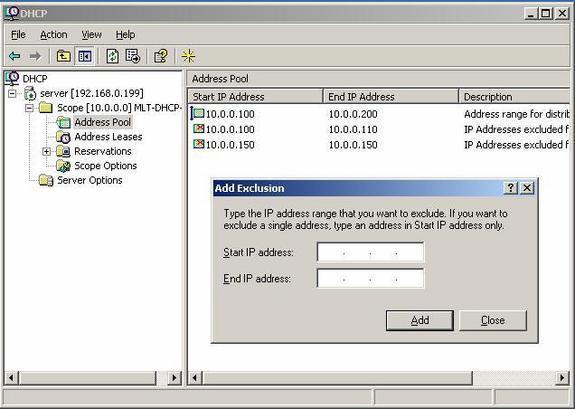

Ni se arata o fereastra in care trebuie sa adaugam exceptii in aria de adrese IP pe care am specificat-o in fereastra percedenta. Daca de exemplu adresa IP 10.0.0.150 apartine routerului companiei nu veti dori ca serverul DHCP sa fie capabil sa distribuie si acea adresa in retea. In acest exemplu am exclus o arie de adrese IP , 10.0.0.100 to 10.0.0.110 si o singura adresa 10.0.0.150. In acest caz 11 IP-uri vor fi rezervate si nu vor fi distribuite clientilor retelei.

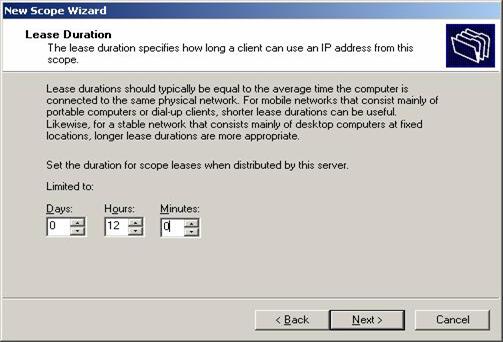

Acum este timpul sa setam pentru cat timp poate folosi un client o adresa IP alocata lui din acest “Scope”. Este recomandata adaugarea unui timp mai mare pentru o retea fixa ( in birou de exemplu) si alocarea unui timp mai scurt pentru conexiuni la distanta sau computere laptop. In acest exemplu am setat un timp de 12 ore din cauza ca clientii retelei sunt computere desktop intr-un birou local si timpul obisnuit de lucru este de 8 ore.

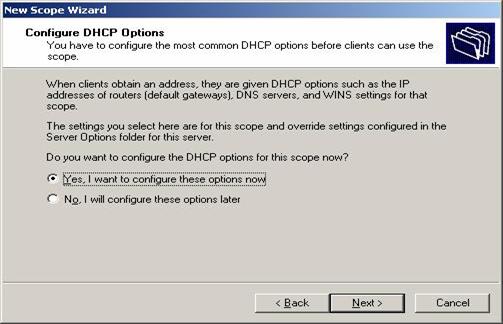

Ne este data optiunea de a configura optiunile DHCP pentru “Scope” acum sau mai tarziu. Daca alegem Yes urmatoarele poze ne vor fi de ajutor. Alegand No vom putea configura aceste optiuni mai tarziu.

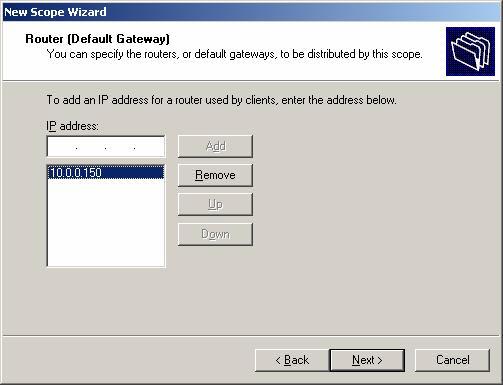

Adresele IP ale router-ului sau gateway-ului pot fi introduse in continuare. Computerele client vor sti atunci ce router sa foloseasca.

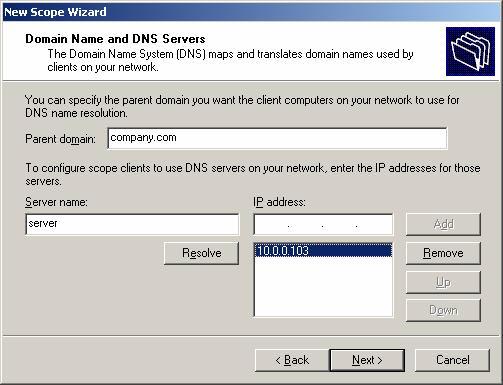

In fereastra urmatoare pot fi introduse setarile DNS si numele domeniului. Adresa IP a serverului DNS va fi distribuita de serverul DHCP si oferita clientului.

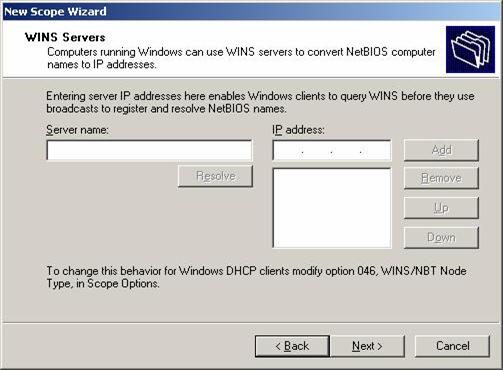

Daca avem instalat WINS aici trebuie sa introducem Adresa IP a serverului WINS. Putem introduce doar numele serverului in casuta corespunzatoare si sa apasam “Resolve” pentru a ii permite sa gaseasca singur adresa IP.

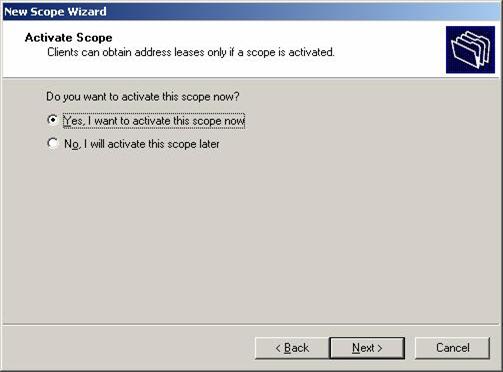

Ultimul pas este sa activam Scope-ul. Apasam Next cand vedem fereastra de jos. Serverul DHCP nu va functiona daca nu facem acest lucru.

Serverul DHCP a fost acum instalat cu setarile de baza. Urmatorul pas este pentru a il configura nevoilor structurii retelei noastre.

7.2 Configurarea unui server DHCP

Casuta “Adress pool” arata o lista cu ariile IP alocate pentru distributie si excluderile de adrese IP. Putem adauga o excludere apasand cu clic dreapta pe textul Adress pool in partea din stanga a ferestrei Mmc si selectand 'new exclusion range'. Asta ne va aduce in fata o fereastra ( cum se vede mai jos) care ne va permite introducerea unei arii de adrese. Introducerea numai a IP-ului de start va adauga numai o singura adresa IP.

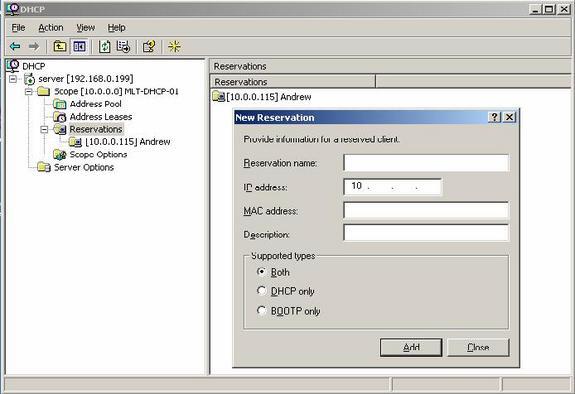

Serverele DHCP va permit sa rezervati o adresa IP pentru un client. Asta inseamna ca acel client al retelei va avea acelasi IP pentru cat timp doriti. Pentru a face asta trebuie sa stim adresa fizica (MAC) a fiecarei placi de retea. Introducem numele rezervat , adresa IP dorita, adresa MAC si descrierea. Alegem daca vrem sa fie suportat DHCP sau BOOTP si apasam add. Noua rezervare va fi adaugata in lista. Ca un exemplu , am rezervat adresa IP 10.0.0.115 pentru un computer client numit Andrew.

Daca apasam clic dreapta pe Scope options si apasam 'configure options' va aparea o fereastra in care putem configura mai multe servere si parametrii lor. Aceste setari vor fi distribuite de serverul DHCP impreuna cu adresele IP. Optiunile de server actioneaza ca optiuni de baza pentru toate Scope-urile din serverul DHCP. Totusi, optiunile Scope-ului sunt preferate in locul optiunilor server-ului.

CAP. 8 SECURIZAREA UNEI RETELE PAS CU PAS

Introducere

Pentru a reduce riscurile de securitate in utilizarea si administrarea sistemelor IT, cea mai buna strategie este cea pe ansamblu (security in depth). Trebuie pornit de la lucrurile elementare: uniformitatea infrastructurii din punct de vedere al sistemelor folosite, administrarea centralizata, mentinerea la zi a sistemelor din punct de vedere al patch-urilor si fix-urilor, aplicarea unor configurari standard de securitate pe toate serverele si statiile de lucru in functie de rolul functional al acestora, proceduri standard de utilizare si administrare.

Fazele securizarii. Planuri

Procesul de securizare al unei retele parcurge de obicei 3 faze:

identificarea resurselor si analiza riscurilor

dezvoltarea si implementarea planurilor de securitate

monitorizarea proceselor in operarea de zi cu zi a retelei.

Analiza riscurilor este necesara pentru a putea aloca in mod corect investitia de timp si resurse necesare, in functie de importanta resurselor protejate.

Pe baza listei de riscuri prioritizate se realizeaza planurile de masuri necesare. Acestea pot fi:

proactive – pentru reducerea expunerii la riscuri (mitigation);

reactive – planuri ce sunt aplicate dupa producerea incidentului de securitate si care au drept scop minimizarea efectelor (contingency).

Planurile de masuri proactive sunt implementate dupa o planificare de timp bine definita. Masurile reactive sunt declansate odata cu producerea incidentului de securitate.

Securitatea este o preocupare continua. Chiar si dupa aplicarea planului de masuri proactive si atingerea nivelulului de securitate dorit al retelei, pentru ca acest nivel trebuie mentinut. Din acest motiv, trebuie facuta o reevaluare periodica a riscurilor de securitate si modifcate planurile de securitate, daca este nevoie. Pe tot parcursul duratei de viata a unei infrastructuri IT, perfomantele acesteia trebuie monitorizate iar masurile de securitate trebuie optimizate.

Securizare pas cu pas

In cele ce urmeaza, vom discuta activitatile tipice care au loc in cadrul unui proiect de securizare a unei infrastructuri IT. De asemenea, vom discuta care trebuie sa fie rezultatele tipice ale unui astfel de proiect.

Desi in articol vom discuta despre multe tehnici de securitate, nu trebuie sa uitam ca scopul final este securitatea informatiei. Toate masurile de securitate luate in cadrul retelei trebuie sa fie adecvate nivelului de securitate ce trebui atins pentru informatiile procesate in cadrul sistemelor IT. Securitatea informatiei este definita prin nivelele de confidentialitate, integritate si disponibilitate ce trebuie asigurate pentru informatia din sistemul IT (triada Availability-Integrity-Confidentiality).

Toate masurile de securitate trebuie sa corespunda nivelului de securitate dorit si valorii estimate a infomatiei pentru organizatia respectiva. Altfel apare fenomenul feature creep, in care implementam tehnologie de dragul tehnologiei si investim foarte mult in masuri de securitate costisitoare, scapand din vedere resursele cu adevarat importante sau netinand cont de strategia securitatii pe ansamblu.

Analiza riscurilor

Primul pas in evaluarea riscurilor de securitate il reprezinta identificarea resurselor care trebuie protejate precum si evaluarea acestora din punct de vedere al importantei si valorii. Metodele de identificare sunt dintre cele mai variate, pornind de la checklist-uri cu riscuri tipice si terminand cu sedinte de brainstorming. Pentru fiecare din resursele identificate se poate calcula simplu expunerea la risc ca fiind produsul dintre probabilitatea producerii riscului si impactul acestuia. Impactul poate fi estimat in costuri sau conform unei scale de importanta.

|

Expunere = Probabilitate x Impact |

Exprimarea impactului in costuri (bani) este utila atunci cand planificam masurile de securitate proactive. Nu este eficient sa investim in masuri de securitate sume mai mari decat valoarea impactului asociat resursei repective. Aceste calcule ne ajuta sa luam decizii inteligente in privinta securizarii diverselor tipuri de resurse, incercand sa realizam o balanta intre expunerea la risc si costurile de implementare ale planurilor de securitate.

Dupa identificarea si prioritizarea riscurilor in functie de expunere, trebuie realizate planurile de securitate. Acestea contin de obicei masuri proactive care au drept scop reducerea expunerii la riscuri (mitigation). In unele cazuri insa nu pot fi implementate masuri proactive sau costurile implementarii unor astfel de masuri depasesc valoarea impactului. In acest caz, sunt realizate planuri de masuri reactive care au drept scop reducerea impactului, odata ce riscul s-a produs.

Planuri de masuri proactive

Securizarea serverelor si a statiilor pentru a reduce suprafata de atac

Managementul patch-urilor de securitate pentru a elimina vulnerabilitatile cunoscute

Securizarea perimetrului retelei

Implementarea de software antivirus

Monitorizarea si auditarea sistemelor critice

Aplicarea unor politici de securitate cu Group Policy si Active Directory

Crearea de politici si proceduri de securitate pentru utilizatori si administratori

Planuri de masuri reactive

Planul de notificare la producerea incidentelor

Restaurarea datelor (back-up-ul este proactiv)

Planuri de continuare a functionarii sistemelor

Recuperare in caz de dezastre

Scopul final al securizarii retelei il reprezinta protectia informatiilor si resurselor din retea. In continuare vom examina o serie de activitati tipice care trebuie realizate in mai toate proiectele de securizare a unei retele bazate pe produse si tehnologii Microsoft.

Securitatea Active Directory

De ce Active Directory

Active Directory reprezinta inima retelelor bazate pe sisteme de operare Windows. Principalele avantaje oferite de implementarea Active Directory in retea sunt descrise in continuare.

Autentificarea utilizatorilor – permite identificarea fara echivoc a fiecarui utilizator al retelei pe baza de utilizator si parola unica.

Autorizarea accesului la resurse – pentru fiecare resursa din retea pot fi configurate liste de acces care specifica explicit permisiunile pe care le au utilizatorii sau grupurile asupra resursei respective.

Administrarea centralizata a tuturor serverelor si statiilor de lucru din retea.

Aplicarea consistenta a unor politici de securitate in cadrul retelei. Acesta din urma este in particular un avantaj foarte important in procesul de securizare al retelei.

Proiectare. Aplicare

La proiectarea Active Directory trebuie respectate cateva principii de design pentru a putea aplica usor masuri de securitate:

Minimizarea numarului de domenii. Acestea fiind arii de securitate distincte, un numar cat mai mic de domenii, preferabil unul singur, permite aplicarea usoara a politicilor de securitate

Aplicarea politicilor generice de securitate la nivelul intregului domeniu si completarea acestora cu masuri specifice la nivele inferioare

Pentru aplicarea politicilor de securitate se foloseste Group Policy. Deoarece politicile se aplica la mai multe nivele (domeniu, site, organization unit, local) si pot fi blocate sau suprascrise, trebuie realizat un plan detaliat privind utilizarea Group Policy. De un real ajutor este Group Policy Management Console care permite evaluarea rezultatului aplicarii de politici multiple.

Cateva politici tipice care pot fi aplicate in cadrul unui domeniu:

dezactivarea stocarii parolei ca LMHash

configurarea nivelului de compatibilitate LanManager pentru autentificare

blocarea conturilor la introducerea gresita a parolei combinata cu impunerea de parole cu complexitate sporita

interzicerea posibilitatii de enumerare a obiectelor din Active Directory pentru clientii anonimi

Pentru o lista completa de setari de securitate care pot fi aplicate cu Group Policy, consultati Windows Server 2003 Security Guide.

Active Directory este o conditie necesara pentru a putea aplica in mod sistematic politici de securitate in cadrul retelei si pentru a putea reduce complexitatea administrarii. Pornim de la principiul simplu ca o retea sigura este una bine proiectata, configurata si administrata. Active Directory ne ofera aici un avantaj important.

Securizarea statiilor Windows

Toate calculatoarele

Abordarea ce mai buna privind politicile de securitate aplicate in cadrul retelei este de a aplica un set de politici de baza la nivelul intregului domeniu, politici care sa se aplice tuturor masinilor (servere si statii de lucru) si tuturor utilizatorilor.

Aceste politici vor fi completate diferentiat cu alte politici suplimentare, aplicabile anumitor roluri functionale pe care le au serverele si statiile din retea.

Aceasta abordare simplifica modul de gestionare al politicilor si ne asigura ca avem un nivel de securitate de baza (baseline) pentru intreaga retea.

Doua lucruri sunt foarte importante atunci cand dorim sa asiguram un nivel de securitate de baza pentru toate sistemele din retea:

Sistemele trebuie sa fie mentinute la zi din punct de vedere al patch-urilor si fix-urilor de securitate. Despre acest lucru vom discuta mai tirziu in cadrul acestui articol.

Trebuie sa aplicam un set de configurari de securitate de baza pe toate sistemele din retea, adica sa facem intarirea securitatii sistemelor (hardening). Despre acest lucru discutam aici.

Politici pentru toate calculatoarele

Iata cateva setari de securitate care merita luate in considerare pentru securizarea de baza a sistemelor si pot fi aplicate cu un Group Policy Template la nivelul intregului domeniu Active Directory:

Politici de audit

Account logon & Management

Directory Service Access

Object Access

System Events

Privilegiile utilizatorilor

Allow log-on locally

Logon cu Terminal Services

Deny log-on as a batch job

Deny force shutdown from Remote system

Aplicare cu Active Directory

Cel mai simplu este sa pornim de la un template cu masuri de securitate, pe care sa-l adaptam la cerintele noastre si sa-l aplicam in intreaga retea. Putem face acest lucru cu ajutorul lui Security Configuration Manager. Acesta contine: template-uri care definesc setarile ce trebuie aplicate pentru cateva configuratii tipice, snap-in-ul MMC Security Configuration & Analysis, utilitarul linie de comanda secedit cu ajutorul caruia se poate automatiza procesul de aplicare al politicilor.

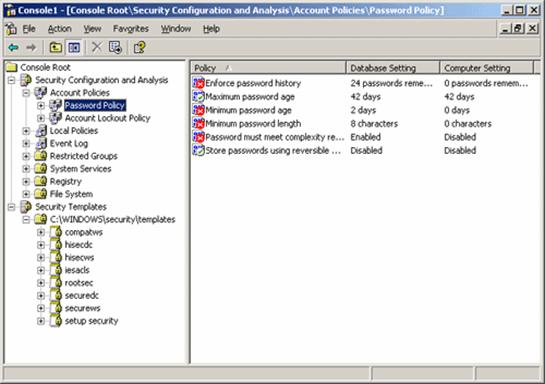

Consola MMC a Security Configuration & Analysis si template-urile predefinite penrtu politicile privitoare la parole.

Template-urile de securitate sunt fisiere text cu extensia .inf ce contin un set predefinit de setari de securitate. Aceste setari pot fi adaptate si aplicate asupra sistemelor din retea. Setarile de securitate disponibile includ: aplicarea de ACL-uri pe chei de Registry si fisiere, aplicarea de politici de conturi si parole, parametri de start la servicii, setarea de valori ale unor chei de Registry. Template-urile sunt aditive, adica se pot aplica succesiv mai multe template-uri. Ordinea de aplicare este importanta: setarile din ultimul template aplicat vor suprascrie setarile anterioare. Template-urile pot fi aplicate global, cu ajutorul Group Policy, sau individual, cu ajutorul Security Configuration & Analysis.

Template-urile pot fi obtinute din mai multe surse: Windows Server 2003 vine cu un set predefinit de template-uri, in Windows Server 2003 Security Guide puteti gasi template-uri aditionale, CIAC, SANS, NSA publica propriile recomandari si template-uri pentru sistemele de operare Microsoft.

Security Configuration & Analysis este un snap-in MMC cu ajutorul caruia putem crea o baza de date cu setari de securitate, putem importa template-uri si putem aplica setari suplimentare, iar apoi putem compara setarile sistemului cu template-ul creat in baza de date. Comparatia este non-distructiva, adica sunt raportate doar diferentele intre starea actuala a sistemului si template-ul ales. De asemenea, putem aplica setarile respective asupra sistemului curent.

SECEDIT este un utilitar linie de comanda cu ajutorul caruia putem automatiza operatiile de aplicare ale template-urilor folosind script-uri.

Parametrii programului permit analiza, configurarea, importul, exportul, validarea sau rollback-ul setarilor de securitate aplicate sistemelor.

Aplicand template-uri de securitate asupra sistemelor obtinem un nivel de securitate de baza peste care putem cladi suplimentar.

Securizarea serverelor Windows de infrastructura

Serverele de infrastructura sunt cele care asigura servicii de retea de baza, fara de care nu ar fi posibila functionarea retelei. Exemple de astfel de servere si servicii sunt serverele de WINS, DNS, DHCP, Domain Controller etc.

Un bun punct de start este de a aplica acestor servere template-ul Member Server Baseline Policy din Windows Server 2003 Security Guide.

WINS, DHCP si DNS

Serverele WINS realizeaza rezolutia de nume NetBIOS la adrese de IP si sunt susceptibile la atacuri de tip Denial of Service (DoS) si spoofing. Importanta acestor servere a scazut in ultima perioada datorita reducerii numarului de clienti downlevel. Pentru securizarea lor, trebuie sa ne asiguram ca sunt aplicate patch-urile, ca avem redundanta (servere secundare) si ca lista corecta de servere WINS este pasata ca parametru la DHCP.

Serverele DHCP asigneaza dinamic adrese de IP masinilor din retea. Daca aceste servere nu sunt disponibile perioade importante de timp, este pusa in pericol comunicatia de TCP/IP in retea deoarece statiile nu mai pot inchiria adrese de IP. Pentru protectie, trebuie sa ne asiguram ca sunt la zi cu patch-urile, putem activa DHCP logging ca sa vedem ce statii inchiriaza adrese si folosim regula 80/20 pentru ca sa putem asigna adrese clientilor folosind un server din subreteaua adiacenta.

Serverele DNS fac rezolutia de nume FQDN la adrese de IP. DNS este un serviciu critic in retelele cu Active Directory, deoarece este folosit ca prima metoda de rezolutie de nume. Cateva lucruri pe care le putem face pentru a asigura securitatea DNS sunt: folosirea de zone Active Directory Integrated ce asigura protectia impotriva spoofing-ului, replicare multi-master. Configurarea serviciilor DNS pentru a permite doar Secure Dynamic Update (protectie impotriva poisoning). Limitarea transferurilor de zona catre alte servere DNS pentru a preveni dezvaluirea informatiilor despre serverele si statiile din retea unor posibili atacatori.

Domain Controller

Domain Controllerele sunt o categorie speciala de servere de infrastructura. Acestea contin informatii despre conturile utilizator si calculatoarele din retea, politicile aplicate si ofera servicii de autentificare pentru clientii din retea. Active Directory poate fi privit ca sistemul de management al securitatii in intreg domeniul.

Din acest motiv securizarea serverelor Domain Controller este critica. Acestea sunt susceptibile la atacuri de tip Denial of Service sau acces neautorizat la informatiile de directory. Daca un atacator reuseste sa capete controlul asupra unui Domain Controller, atunci securitatea intregii retele este compromisa.

Securitatea fizica este prima masura ce trebuie luata. Apoi trebuie aplicate patch-urile de securitate la zi. Urmeaza aplicarea unor template-uri de securitate speciale pentru Domain Controllere, recomandat fiind HiSecDC.

Este recomandat ca utilizatorii din domeniu sa aiba privilegii limitate asupra serverelor Domain Controller. De exemplu, doar grupul Administrators sa aiba permisiuni administrative (tabelul de mai jos). Nu se recomanda utilizarea grupului Power Users.

|

Tabelul 1 – Restrangerea privilegiilor utilizatorilor pentru servere Domain Controller |

|

|

Privilegii |

Cine le detine |

|

Acces this computer from network |

Elimina Everyone |

|

Allow log on locally |

Doar Administrators |

|

Allow log on through Terminal Services |

Doar Administrators |

|

Add workstations to domain |

Doar Administrators |

|

Change system time |

Doar Administrators |

|

Load and Unload device drivers |

Doar Administrators |

|

Restore files and directories |

Doar Administrators |

|

Shutdown the system |

Doar Administrators |

Putem folosi de asemenea Group Policy pentru a seta parametrii de start ai serviciilor ce ruleaza pe Domain Controllere si de a dezactiva serviciile inutile. In retele medii sau mari, nu este recomandata utilizarea serverelor Domain Controller pentru alte servicii, de exemplu de fisiere si imprimare; recomandam ca acestea sa fie dezactivate.

Securizarea serverelor de fisiere si imprimante

Serverele de fisire si imprimante nu difera foarte mult de alte servere membru din domeniu, exceptand faptul ca folosesc intensiv comunicatii SMB. O alta particularitate este ca sunt accesate frecvent de un numar mare de clienti si performanta poate deveni critica.

Din punct de vedere al politicilor de securitate este recomandata aplicarea template-ului pentru servere membru, completat cu politicile incrementale pentru servere de fisiere si imprimante din Windows Server 2003 Security Guide. Acestea configureaza politica de audit, permisiunile utilizatorilor si setari aditionale de securitate.

Serverele de imprimanta ruleaza in plus serviciul de spooler. Exista un template separat care reflecta acest lucru. Ambele template-uri dezactiveaza serviciile de DFS si FRS.

O alta practica buna este redenumirea contului local Administrator si utilizarea de parole puternice.

Securizarea serverelor bastion

Serverele bastion sunt amplasate in zona publica a retelei si ofera servicii specifice de retea: DNS, SMTP (inbound sau relay, cu filtrare de continut, antivirus), FTP, servicii Web, NNTP, servere de VPN sau RRAS precum si sisteme de intrusion detection.

Toate aceste servere necesita o securizare agresiva. Fiind situate in zona publica, nivelul de securitate trebuie sa fie foarte ridicat si nu se pot folosi mecanisme de tip Group Policy. De obicei, aceste servere nu fac parte din domeniul Active Directory. Serverele bastion nu ofera servicii de retea cum ar fi cele de fisiere si tiparire.

Atentie la suprafata de atac

Reducerea suprafetei de atac este cel mai important criteriu la serverele bastion, serviciile de retea oferite pe interfata publica fiind strict securizate.

Pentru securizarea acestor servere se aplica patch-urile manual, pentru ca nu ne putem permite sa implementam un sistem automat cum ar fi Windows Update. Acesta ar putea fi exploatat prin injectarea de patch-uri false. Apoi se aplica, tot manual, template-ul de tip High-Security Member Server.

Inchideti serviciile nefolosite

Trebuie dezactivate toate serviciile care nu sunt necesare. Cind avem dubii, atunci mai bine dezactivam serviciul.

In mod special trebuie dezactivate servicii cum ar fi:

Automatic Updates

BITS - Background Intelligent Transfer Service

Browser si Server

DHCP Client

Performance Logs and Alerts

Remote Registry

TCP/IP NetBIOS Helper

Windows Installer

serviciile de RRAS si Terminal Services (daca nu sunt folosite)

Conturi si login

Dreptul de Log on Locally trebuie permis doar grupului local Administrators. De asemenea, trebuie interzis accesul din retea pentru Anonymous, BUILTINAdministrators, Support, Guest sau pentru Service Accounts folosite de catre anumite servicii care nu sunt parte a sistemului de operare.

O practica buna, mentionata si anterior, este redenumirea conturilor de Administrator si Guest si folosirea de parole puternice.

Protocoale

Pe interfata externa trebuie dezactivate protocoalele care nu sunt necesare si in special SMB si NBT. Dezactivati clientul pentru Microsoft Networks and Printer Sharing la proprietatile conexiunii de retea.

Pentru securitate suplimentara se pot folosi filtre IPSec pentru a bloca tot traficul cu exceptia celui necesar pentru serviciile de retea oferite de serverul bastion.

Securizarea Internet Information Services

Internet Information Services 6.0 din Windows Server 2003 a fost reproiectat de la zero pentru a creste nivelul de securitate oferit aplicatiilor Web. Toate functionalitatile au fost reproiectate pentru securitate, iar codul sursa a fost supus unei revizii atente pentru a identifica vulnerabilitati tipice, cum ar fi buffer overflow.

Accentul a fost pus pe reducerea suprafetei de atac. Serviciile Web sunt oprite implicit la majoritatea versiunilor de Windows Server 2003 (cu exceptia Web Edition). Serviciile Web pot fi dezactivate cu ajutorul politicilor. In momentul in care IIS este activat, deserveste doar pagini statice HTML. Pentru a instala aplicatii Web, trebuie pornite serviciile corespunzatoare: WebDAV, ASP sau ASP.NET, FrontPage Server Extensions, activarea executiei de continut dinamic, Internet Data Connector etc.

Nucleul HTTP.SYS

Permisiunile de executie ale aplicatiilor au fost reduse. HTTP.SYS ruleaza cu privilegiile LocalSystem iar procesele aplicatiilor ruleaza cu privilegiile NetworkService. Aplicatiile sunt sandboxed; nici una din cererile HTTP nu poate apela aplicatii linie de comanda, utilizatorii anonymous nu pot avea acces Write, iar utilizatorii FTP sunt limitati la directorul lor de Home.

HTTP.SYS are o componenta de kernel care face procesarea cererilor si o componenta user care controleaza cererile. Prin izolarea parser-ului de handler se obtine un nivel de securitate mai bun. Functionalitatile de tip URLScan au fost inglobate in IIS pentru analiza tuturor cererilor inainte de a fi procesate. Astfel sunt identificate cererile malformate, acestea fiind ignorate din start, neajungand sa fie procesate.

Ca o paranteza, site-ul Microsoft.com nu foloseste un firewall, ci serverele Windows 2003 sunt conectate direct la Internet si se foloseste URLScan pentru a arunca cererile malformate. O statistica arata ca acest gen de cereri constau in 25% din trafic, acestea neajungind insa sa fie procesate, optimizand astfel functionarea serverelor.

Application pools

Internet Information Services 6.0 introduce conceptul de Application Pools pentru izolarea proceselor pe aplicatii Web diferite gazduite cu acelasi server.

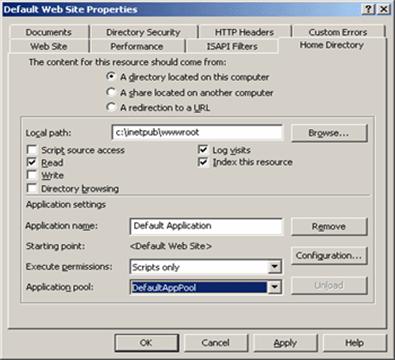

Permisiunile pentru site-uri de Web si setarile pentru Application Pools

Application Pools izoleaza procesele sub care sunt rulate aplicatiile Web, permitand configurarea procentului de CPU utilizat de procese. Pentru a optimiza functionarea proceselor pentru aplicatiile Web, sunt incluse facilitati cum ar fi restartarea proceselor: dupa perioada de timp, dupa un numar de cereri sau la intervale definite. De asemenea, se poate configura memoria maxim ocupata de aceste procese (figura de mai sus). Aceste setari sunt disponibile pentru fiecare Application Pool in parte.

Autentificare si autorizare

Asigurarea securitatii accesului la o resursa implica doua aspecte: autentificare pentru identificarea fara echivoc a persoanei care acceseaza resursa si autorizare, adica verificarea permisiunilor de acces (folosind ACL-uri, Access Control Lists). Aceste doua operatii au loc inainte de a fi permis accesul la resursa in cauza.

Autentificare

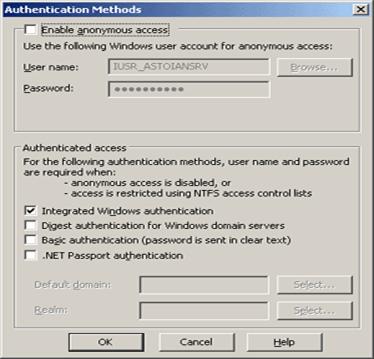

Metodele de autentificare a accesului folosite de IIS 6.0 includ: Anonymous, Basic, Digest, Passport si Windows (integrata cu Kerberos versiunea 5).

Metodele de autentificare pentru site-urile Web gazduite cu IIS 6.0

Accesul Anonymous este si el o forma de autentificare pentru ca, desi identitatea persoanei care face accesul este generica, totusi permisiunile de acces la resurse sunt ale unui cont special creat in acest scop: IUSR_numeserver.

Autorizare

Internet Information Services foloseste 2 tipuri de permisiuni de acces: Web si NTFS pentru a controla accesul la continutul site-urilor de Web. Permisiunile Web restrictioneaza accesul la un intreg site si sunt configurate la proprietatile site-ului, caseta permisiuni de executie cu optiunile: None, Scripts only, Scripts and executables. Mai sunt disponibile setarile: Script source access, Read, Write, Directory Browsing, Log visits, Index this resource.

Permisiunile NTFS sunt configurate pe directoarele si fisierele care intra in componenta fiecarui site, asigurand un nivel suplimentar de securitate. Astfel pot fi evitate atacurile transversale asupra site-urilor sau atacuri folosind componente cunoscute, aflate in locatii predefinite. O buna practica este aplicarea permisiunii Deny Write pentru toate grupurile care nu ar trebui sa aiba acces (inclusiv anonymous) si eliminarea permisiunii de Execute pe fisierele care nu sunt executabile.

Factorul uman din nou

Toate masurile de securitate descrise mai sus pot fi insa negate de implementari proaste sau de aplicatii Web care nu folosesc facilitatile de securitate descrise mai sus, sau necesita dezactivarea lor pentru a putea functiona. Aceste aplicatii sunt de obicei realizate cu ignorarea practicilor de codare pentru aplicatii sigure.

Pentru dezvoltarea aplicatiilor securizate de tip Web (ASP.NET) si nu numai, este recomandata cartea Writing Secure Code aparuta la Microsoft Press.

Si bineinteles, dezvoltatorii de aplicatii Web ar trebui sa utilizeze sistemul de securitate oferit de IIS 6.0 pentru autentificare si autorizarea accesului la componentele aplicatiilor. Folosind acest model de securitate, IIS face autentificarea si paseaza un token de securitate la subsistemul ASP.NET unde se poate face verificarea accesului.

Asigurarea perimetrului cu masini firewall

Un caz particular de server bastion il reprezinta firewall-urile. Acestea ofera securizarea traficului de retea dinspre si inspre reteaua interna a companiei.

Functii Internet Security and Acceleration Server

Toate setarile prezentate mai sus pentru servere bastion se aplica si la instalarea de baza a sistemului de operare pentru firewall. Microsoft ISA Server ofera insa o serie de functionalitati suplimentare:

Filtrare la nivel de packet, circuit si aplicatie. ISA Server poseda filtre pentru protocoalele de aplicatie standard

Filtrarea pachetelor cu pastrarea starii conexiunii (stateful inspection)

Suportul integrat pentru Virtual Private Network (VPN). Configurarea conexiunilor cu ajutorul asistentilor wizard (mod transport sau tunel)

Mecanisme de intrusion detection integrate pentru scenarii tipice

Filtre de aplicatie inteligente

Transparent pentru clientii de retea atunci cand se foloseste NAT

Autentificarea clientilor folosind toate metodele suportate si de IIS

Publicare securizata a serverelor

Securizarea traficului cu Secure Sockets Layer (SSL), permitand eliberarea serverelor de Web publicate de incarcarea cauzata de conexiunile SSL

Mai mult

ISA Server Feature Pack 1, care se poate descarca gratuit de pe site-ul Microsoft si instala peste ISA Server 2000, contine in plus:

Filtru avansat de SMTP

Filtru pentru Exchange RPC (RPC encryption si Outbound RPC)

URLScan 2.5 pentru ISA Server

Autentificare cu RSA SecurID

Delegare pentru autentificarea basic

Wizard pentru publicarea Outlook Web Access

Wizard de configurare a filtrelor RPC

Scenarii de utilizare

Putem folosi un firewall in mai multe roluri:

Firewall simplu de perimetru pentru protectia retelei interne

Controlul accesului utilizatorilor catre Internet

Server de VPN - atit client la retea pentru accesul utilizatorilor la distanta cat si retea la retea pentru conectarea altor retele la distanta

Securizarea perimetrului retelei cu zona demilitarizata (DMZ)

Accelerator SSL pentru site-urile de web publicate (de exemplu Outlook Web Access)

Proxy/cache in configuratie forward sau reverse

Serverele de acces la distanta RRAS

Serverele de Routing & Remote Access (RRAS) asigura accesul la retea pentru utilizatorii de la distanta, pot oferi servicii de tip VPN precum si alte tipuri de servicii de securitate.

Functii si protocoale

RRAS combina serviciile de routare IP si de dial-up/VPN. Pe partea de routare, RRAS suporta static, RIP v1 si v2, OSPF, asignarea dinamica a adreselor de IP la clienti VPN, conexiuni demand-dial catre locatii la distanta. Ca server de VPN sunt oferite protocoalele PPTP – suportat doar de clientii Windows si folosit pentru compatibilitate cu sistemele de operare mai vechi - si L2TP cu IPSec care este standardul de facto pentru VPN pe Internet.

RRAS poate functiona ca si client RADIUS in conjunctie cu un server RADIUS pentru autentificarea accesului clientilor la distanta. Implementarea de server RADIUS din Windows Server 2003 poarta numele de Internet Authentication Services (IAS), poate folosi Active Directory pentru autentificarea utilizatorilor si suporta EAP (Extensible Authentication Protocol) si politici de acces.

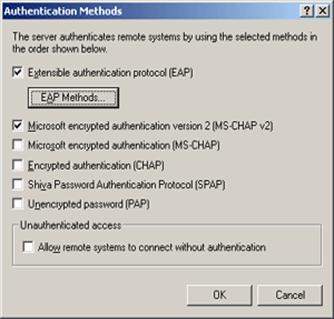

Metodele de autentificare folosite includ:

PAP – trimite credentialele in cleartext si nu este recomandat a fi folosit.

CHAP – foloseste MD5 pentru a genera un hash. Necesita stocarea parolei cu criptare reversibila. Nu este recomandat.

MS-CHAP – este o implementare proprietara Microsoft si are slabiciuni cunoscute ale protocolului. Nu este recomandat.

MS-CHAP v2 – versiune imbunatatita de MS-CHAP, foarte utilizat de sistemele Windows si cu suport criptografic mai bun decat protocoalele anterioare. Este recomandata atunci cand nu poate fi folosit EAP-TLS. Este suportat de clientii care ruleaza sistem de operare Windows 98 Second Edition sau mai nou.

EAP – Extensible Authentication Protocol este, asa cum ii spune si numele, extensibil. Suporta mai multe tipuri de autentificare:

o EAP-MD5 de tip challenge-response. Nu este foarte puternic.

o EAP-TLS. Este bazat pe certificate, necesita apartenenta la domeniu a statiei si serverului si este proiectat pentru a folosi smartcard-uri pentru stocarea certificatelor.

o EAP-RADIUS este modul de lucru proxy, in care celelalte tipuri de autentificare EAP sunt redirectate catre un server RADIUS.

PEAP este o metoda de autentificare ce protejeaza negocierea de tip EAP, incriptand continutul cu TLS. Este cel mai frecvent folosita in retelele wireless 802.11. PEAP poate fi folosit in conjunctie cu EAP-MS-CHAP-v2, care adauga autentificare mutuala. Sau EAP-TLS, care este cea mai puternica si necesita o infrastructura de chei publice PKI.

Metodele de autentificare folosite pot fi configurate la proprietatile serverului RRAS in consola MMC de administrare.

Metodele de autentificare suportate de RRAS - fereastra accesibila din Microsoft Management Console (MMC)

Securizare

Pentru a securiza serverele de RRAS trebuie urmati trei pasi: hardening la server, hardening la protocoale si utilizarea politicilor de remote access.

Hardening

Pentru hardening-ul serverului se recomanda aplicarea unui template de securitate. Poate fi cel pentru servere standalone (folosita si la bastion, atentie insa la aplicarea patch-urilor, acestea trebuie instalate manual) sau cel pentru Enterprise Member Server (din Windows Server 2003 Security Guide). Redenumiti conturile locale de Administrator si Guest si folositi parole puternice.

Pentru hardening-ul protocoalelor se recomanda utilizarea doar a acelor protocoale care ofera un nivel bun de securitate. De exemplu, pentru VPN se recomanda utilizarea EAP-TLS pentru autentificare si L2TP cu IPSec pentru securizarea comunicatiei.

Politici de acces

Politicile de acces ofera controlul centralizat al accesului pentru serviciile de RRAS chiar si atunci cind se folosesc servere multiple. Astfel se pot controla metodele de autentificare folosite, nivelele de criptare, perioadele de acces sau alte atribute specifice diverselor tipuri de clienti.

Politicile de RRAS contin urmatoarele elemente:

conditia care este verificata la aplicarea politicii

permisiunea (Alow sau Deny)

profilul utilizatorului (constringeri de timp, setari de IP, setari de multilink, cerinte specifice de autentificare si incriptare care trebuie respectate, cu conditia sa fie configurate pe serverul la care se conecteaza).

Carantina

Serviciile de RRAS din Windows Server 2003 ofera si facilitatea de carantina prin care se verifica indeplinirea anumitor cerinte de securitate pe statia client, inainte de a i se permite accesul in retea. Procesul se desfasoara astfel:

Clientul se conecteaza la serverul de RRAS folosind o conexiune dial-up sau VPN

Clientul se autentifica folosind una din metodele de autentificare descrise mai sus si care este suportata atat de client cat si de serverul de RRAS, in ordine incepand cu cea mai puternica.

Clientul obtine acces limitat la retea

Pe client este rulat un script de carantina ce poate contine diverse verificari (de exemplu, ca antivirusul este instalat si pornit pe statie si are lista cea mai recenta de semnaturi).

Daca script-ul se termina cu succes, clientul primeste acces complet la retea

Daca scriptul esueaza, conexiunea poate fi intrerupta sau clientul capata acces restrictionat (de exemplu, la un site de unde sa instaleze antivirusul).

Pentru a putea folosi aceasta facilitate, serverul trebuie sa ruleze Windows Server 2003 si serviciile de RRAS precum si un listener care receptioneaza mesajele transmise de scriptul care ruleaza pe client (de exemplu, rqs.exe din Resource Kit sau poate fi unul adaptat). Clientul trebuie sa ruleze Windows 98 Second Edition sau mai nou si sa aiba instalat Connection Manager configurat cu ajutorul Connection Manager Admin Kit (CMAK) pentru a rula script-ul de verificare de politica.

Securizarea serverelor Exchange

Exchange Server 2000 si Exchange Server 2003 includ o serie de facilitati ce permit securizarea mesajelor de e-mail.

Vom incepe cu prezentarea facilitatilor comune de securitate specificand acolo unde facilitatile de securitate sunt prezente doar la Exchange 2003.

Roluri Exchange Server. Securizare

Exchange Server poate avea mai multe roluri in cadrul unei retele:

Server unic – care are toate rolurile: server de mailbox-uri, public foldere, bridgehead etc.

Front-end, Back-end – aceasta configuratie permite separarea serverelor care gazduiesc mailbox-urile si public folderele (back-end) de serverele de protocoale care accepta conexiunile clientilor (front-end) pentru a obtine scalabilitate si un nivel sporit de securitate.

Bridgehead – este serverul care detine conectorii de mesagerie catre exteriorul retelei si permite filtrarea mesajelor care circula in si dinspre exterior. Aici putem instala solutii de antivirus, antispam, content screening, security screning.

Public folder server – gazduieste folderele publice la care au acces mai multi utilizatori din retea. Poate fi folosit la realizarea de solutii de management de documente si flux de lucru.

Application hosting – servere pe care ruleaza aplicatii specializate pentru Exchange.

La fel ca si la alte servere, securitatea Exchange depinde de securitatea sistemului de operare pe care ruleaza Exchange unde vom aplica masuri de securitate asemanatoare cu cele descrise pana acum. Exista template-uri de securitate specifice pentru serverele care ruleaza Exchange ce permit executia pentru serviciile componente.

Exchange depinde foarte mult de infrastructura de DNS si infrastructura Active Directory pentru a putea functiona corect, acestea fiind cerinte preliminare la instalare si trebuie sa fie bine securizate.

Ca masuri elementare de securitate, serverele Exchange nu trebuie sa pemita relay-ul de e-mail decat de la anumite adrese bine cunoscute sau de la clientii interni. Trebuie dezactivata optiunea SMTP AUTH care este predispusa la atacuri brute force.

Serverele bridgehead (cele care gazduiesc conectorii catre exterior) sunt locatia cea mai potrivita pentru instalarea de solutii de antivirus si antispam pentru a evita patrunderea continutului potential periculos sau deranjant in sistemul de mesagerie intern. Deoarece solutiile de tip antivirus sunt mai bine cunoscute, vom insista asupra solutiilor de limitare a spam-ului. Un astfel de sistem contine o serie de filtre care analizeaza mesajele dupa diverse metode cum ar fi verificarea sursei mesajului, analiza headerului, analiza dupa cuvinte cheie, analiza euristica, filtrare cu algoritm bayesian, sau filtre colaborative care comunica cu un server pentru a identifica mesajele raportate drept spam. Microsoft va lansa pe piata in 2004 sistemul Intelligent Message Filter care va folosi tehnologia SmartScreen dezvoltata de Microsoft Research (si care e folosita si in Outlook 2003). Intelligent Message Filter va putea fi folosit in conjunctie cu Exchange Server 2003.

Securizarea serverului conform rolului

Securizarea serverelor de mesagerie depinde de scenariul de instalare, dupa cum este detaliat mai jos.

Un singur server Exchange in spatele firewall-ului

Este scenariul cel mai simplu si mai usor de securizat. Se publica serverul Exchange cu ajutorul facilitatii de Reverse Proxy (publicare) din ISA Server. Nu este in general recomandata conectarea serverului Exchange direct la Internet. ISA Server 2000 asigura o securitate foarte buna cu ajutorul filtrelor de SMTP. De exemplu, atasamentele executabile pot fi eliminate direct de pe firewall. De asemenea, pot fi eliminate atacurile de tip Denial-of-Service sau buffer overflow.

Scenariul cu DMZ , Front-end in zona demilitarizata, Back-end in interiorul retelei

In aceasta configuratie trebuie securizate foarte bine serverele Front-end cu masurile folosite la serverele bastion si serverele de Web. Este in continuare recomandata publicarea acestora cu ajutorul lui ISA Server. Problema cea mai mare este insa securizarea traficului intre serverele Front-End si Back-end. Raspunsul simplu este: folosim IPSec (SSL nu este suportat pentru comunicatie Frontend-Backend). Totusi, problema este ceva mai complicata pentru ca traficul de comunicatie traverseaza un firewall. Se poate face autentificarea si incriptarea comunicatiei folosind IPSec. Trebuie insa permise mai multe categorii de trafic: RPC, LDAP etc. Pentru mai multe detalii consultati articolul KB 280132 – Exchange 2000 connectivity through firewalls. Este o configuratie dificil de securizat si folosita in scenarii de hosting, unde clientii sunt externi.

Front-End si Back-end in interiorul retelei

Este de fapt similar cu primul scenariu, doar ca sunt folosite mai multe servere Exchange, toate instalate in reteaua interna. Accesul clientilor se face foarte simplu din interiorul retelei. Pentru clientii care acceseaza serverul din exterior se pune problema securizarii comunicatiei, aceasta putand fi rezolvata in mai multe moduri: pentru clientii MAPI se foloseste RPC-over-HTTP, pentru ceilalti clienti metoda preferata este SSL. Vom discuta scenariile de acces ale clientilor in continuare.

Securizarea clientilor

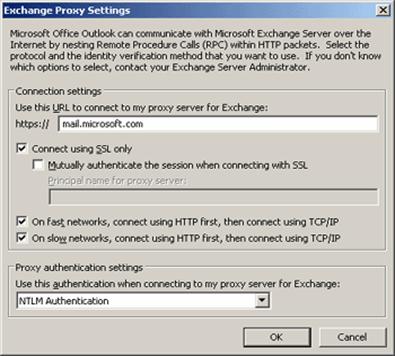

RPC-over-HTTP

Exchange 2003 ofera facilitatea RPC-over-HTTP care poate fi folosita in conjunctie cu clientii MAPI de tip Outlook 2003 si permite accesul securizat din exteriorul retelei peste firewall incapsuland comunicatia RPC in protocolul HTTP. Astfel, acesti clienti nu mai sunt nevoiti sa se conecteze pe VPN si lucreaza ca si cum ar fi conectati local. Cerintele software sunt Exchange 2003 instalat pe Windows Server 2003 pentru partea de server si Outlook 2003 pe Windows XP SP1 (plus hotfix) pe partea de client.

Nu trebuie sa ne bazam pe criptarea slaba (mai degraba obfuscation) oferita de RPC, ci este recomandat sa securizam conexiunea folosind SSL.

Configurarea RPC-over-HTTP - Exchange Server

Pentru clientii care folosesc POP3 sau IMAP se recomanda de asemenea securizarea comunicatiei folosind SSL.

Outlook Web Access

Utilizatorii pot folosi Outlook Web Access pentru a accesa mailbox-urile, public folderele, Address Book etc folosind un simplu browser de Web. La Exchange 2003, OWA ofera functionalitati foarte apropiate in browser de web de cele oferite de clientul Outlook 2003. Pentru securizarea OWA trebuie sa discutam criptarea traficului, unde se foloseste SSL si metodele de autentificare.

Putem publica OWA prin intermediul ISA Server 2003. Cu Feature Pack 1 instalat, exista chiar si un wizard de publicare a serviciilor OWA. Se foloseste obligatoriu SSL pentru criptarea conexiunii intre client si ISA Server, acesta preluand sarcina de SSL accelerator si eliberind serverul Exchange de munca de procesare.

Ca metode de autentificare putem folosi oricare din metodele suportate de browser (basic, digest, NTLM etc). Deoarece folosim SSL, nu trebuie sa ne punem problema securitatii autentificarii folosind metoda basic, unde credentialele sunt transmise in clar. Putem folosi astfel chiar si browsere mai vechi. Pot aparea insa probleme deoarece browserul stocheaza credentialele pe durata sesiunii si acestea pot fi refolosite daca uitam sa inchidem browserul (replay attack).

Este recomandat, daca avem Exchange 2003, sa folosim Form Based Authentication (FBA). In acest mod de autentificare, utilizatorului ii este prezentat un formular, credentialele sunt trimise o singura data spre server (conexiunea e incriptata cu SSL). Pentru restul sesiunii, clientul primeste un cookie, care este inutilizabil pentru atacuri replay deoarece este valabil doar pe sesiunea curenta. Putem obtine astfel acelasi nivel de securitate, indiferent de browserul folosit (trebuie totusi sa suporte cookies si SSL).

S/MIME

Adica securizarea mesajelor de e-mail, semnaturi digitale si criptarea mesajelor folosind certificate digitale X.509 v3

Pentru o securitate foarte buna se poate folosi semnarea digitala a e-mail-urilor pentru a garanta autenticitatea si integritatea acestora si se pot cripta atasamentele folosind S/MIME.

Pentru semnatura digitala se genereaza un hash al mesajului iar acesta se incripteaza folosind cheia privata a transmitatorului. Rezultatul impreuna cu cheia publica se ataseaza la e-mail. Un receptor poate folosi cheia publica a transmitatorului pentru a verifica faptul ca acesta nu a fost modificat si este autentic.

Pentru criptarea cu S/MIME se foloseste o cheie simetrica. Aceasta cheie este apoi criptata cu cheia publica a destinatarului si atasata la mesaj. Destinatarul va folosi cheia sa privata pentru a extrage cheia simetrica si a decripta mesajul.

Cum obtinem certificatele digitale? Putem folosi certificate obtinute de la o autoritate de certificare recunoscuta international atunci cind dorim sa comunicam securizat cu persoane din exteriorul companiei, sau putem instala un server de certificate local (Windows 2000 Server sau Windows Server 2003) pentru a utiliza certificate doar in cadrul organizatiei.

Clientii de e-mail care suporta securizarea mesajelor cu S/MIME sunt: Outlook 98, Outlook 2000, Outlook XP, Outlook 2003, Outlook 8.1 for Macintosh, Outlook Express si Netscape Mail.

Utilizarea IPSec pentru securizarea comunicatiei

IPSec este o extensie la TCP/IP care permite securizarea comunicatiei la nivelul transport, in mod transparent fata de aplicatii. IPSec furnizeaza autentificare si/sau criptare.

Arhitectura

IPSec este compus dintr-un set de protocoale pentru autentificarea pachetelor (AH), criptarea si/sau autentificarea pachetelor (ESP) si mecanisme pentru stabilirea parametrilor conexiunilor (SA-Security Associations) folosind IKE.

IPSec foloseste un algoritm pentru schimbarea cheilor intre parti, numit Internet Key Exchange (IKE), care permite calculatoarelor sa negocieze o cheie de sesiune in mod securizat, folosind protocoalele ISAKMP pentru crearea de Security Associations si OAKLEY bazat pe algoritmul Diffie-Hellman pentru schimbarea cheilor intre cele doua parti. IKE se poate folosi in conjunctie cu Kerberos, certificate X.509v3 sau chei preshared.

Authentication Header (AH) este atasat fiecarei datagrame si contine semnatura sub forma de hash HMAC cu MD5 sau HMAC cu SHA-1.

Encapsulated Security Payload (ESP) cripteaza continutul pachetelor in doua moduri: transport (protejeaza doar continutul pachetului, nu si header-ul) sau tunel (intreg pachetul este criptat). ESP foloseste de asemenea hash-uri HMAC cu MD5 sau HMAC cu SHA-1 pentru autentificare si DES-CBC pentru criptare.

Pentru a securiza comunicatia in retea cu IPSec intre calculatoarele Windows folosim o colectie de reguli, politici si filtre pentru a permite in mod selectiv doar comunicatia pentru anumite protocoale.

Politicile de IPSec pot fi create si aplicate cu Group Policy pentru calculatoarele din domeniu. Pentru calculatoare care nu sunt in domeniu, de exemplu serverele bastion, politicile pot fi aplicate cu script-uri linie de comanda.

Regulile de baza pentru securizarea traficului cu IPSec

Crearea unei harti a traficului in retea ce include traficul care trebuie permis sau blocat, punctele sursa destinatie si informatiile despre protocoalele folosite.

Se creaza filtre care corespund traficului de retea identificat anterior

Cateva recomandari

Windows Server 2003 include un filtru generic block all, care face exact ce ii spune numele. Intr-o retea uzuala trebuie insa sa permitem cel putin traficul de Kerberos, LDAP si DNS. Plus eventual alte protocoale: DHCP, WINS, RPC, HTTP etc.

Fiti pregatiti pentru nefunctionarea comunicatiei in retea dupa aplicarea filtrelor IPSec. De obicei, intr-o retea sunt foarte multe protocoale si porturi care trebuie securizate.

IPSec nu face diferenta intre traficul generat de aplicatii diferite, daca acestea folosesc acelasi port.

Folositi IPSec pentru a securiza traficul care parcurge retele publice, sau segmente cu potential de interceptare a comunicatiei. Nu este in general util a securiza intreg traficul in interiorul intregii retele a companiei, decat pentru retele cu grad mare de securitate.

Securizarea statiilor de lucru

Securizarea statiilor de lucru trebuie sa se bazeze pe o analiza detaliata a riscurilor, deoarece trebuie sa avem o imagine completa a resurselor pe care le acceseaza utilizatorii, a informatiilor care sunt stocate fie si temporar pe statiile de lucru si al gradului de confidentialitate al acestora, a aplicatiilor folosite de utilizatori si a mediului de lucru in care sunt utilizate calculatoarele (gradul de securitate fizica).

Abordare

Oricate investitii de securitate s-ar face in celelalte domenii (servere, perimetru, autentificare, securizarea comunicatiei etc) acestea pot fi cu usurinta negate de o securitate slaba pentru statiile de lucru. Sa nu uitam ca la statiile de lucru se afla utilizatorii si nu trebuie sa trecem cu vederea utilizatorii potential rau intentionati. Conform studiilor, majoritatea acceselor neautorizate la informatii au loc din interior. Din acest punct de vedere, securizarea statiilor de lucru reprezinta prima bariera impotriva atacurilor.