| Aeronautica | Comunicatii | Drept | Informatica | Nutritie | Sociologie |

| Tehnica mecanica |

Internet

|

|

Qdidactic » stiinta & tehnica » informatica » internet Sisteme de protectie si securitate a informatiilor in conditiile utilizarii INTERNET-ului - politica de securitate |

Sisteme de protectie si securitate a informatiilor in conditiile utilizarii INTERNET-ului - politica de securitate

Abstract

We need to establish a few rules between the installation of an operating system and guaranteed that it is stable, between installing an application and using this application. For protection, these rules, must be used by any user. In case that we have network configuration and a link with Internet, there are many problems for information security.

Why are the systems vulnerable?

This is the question we don’t have always a good answer at. The security is very difficult and very expensive. That is why not every company has a special budget (security of the information systems is not on the first plan). The security can not be sure 100% and can be inefficient any time.

Politica de securitate este complexa si este bazata pe judecata umana, iar sistemele de securitate sunt concepute si configurate de oameni (deci greselile sunt inevitabile).

Vom lua ca exemplu o societate comerciala, in care implementarea noilor tehnologii duce in mod sigur la vulnerabilitatea sistemului, pentru ca acestea nu sunt testate suficient. Nu totdeauna exista o infrastructura pentru „chei” sau alte elemente de criptografie (parolare) sau, in unele tari, se interzice parolarea din diverse motive.

De ce nu sunt sigure sistemele 100%?

Este imposibil sa garantam o securitate totala pentru un sistem, din mai multe motive:

numarul de erori din programe si din sistemele de exploatare este mare;

parolarea este ineficace (parola poate fi “sparta “);

chiar si un sistem fiabil poate fi atacat de persoane care abuzeaza de drepturile lor;

mecanismele de securitate sunt stricte, dar mai putin eficace.

Cazuri in care securitatea nu este asigurata:

neglijenta utilizatorilor care au acces la sistem;

utilizarea mai multor parole face ca sistemul sa devina vulnerabil la atacurile sistematice;

parolele sunt cuvinte prea scurte, in consecinta pot fi «sparte»;

IP spoofing : schimbarea adresei IP si trecerea la un IP «fals»

Instrumentele de atac sunt programe si scripturi care testeaza vulnerabilitatea sistemului si erori de configurare, inserarea unui cod pentru obtinerea accesului la sisteme vulnerabile (calul troian), schimbarea tehnicii de atac prin publicare, utilizarea resurselor pentru distrugerea parolelor, virusii care utilizeaza instrumente, ce ii fac virtuali si anonimi pe utilizatori in retea.

Principalele tehnologii utilizate pentru interzicerea accesului sunt :

autentificarea : verificarea utilizatorilor, a retelei si a documentelor;

criptografie: pentru confidentialitatea informatiilor si semnatura electronica;

controlul accesului la resurse (fizic si logic);

firewalls : filtrarea tranzactiilor intre o retea interna si una externa;

audit : fisiere de log pentru a repara eventualele erori;

logistica devirusarii (2/3 din « atacuri » sunt ale virusilor);

programe de testare a vulnerabilitatii si erorilor de configurare;

detectarea intrusilor : detectarea comportamentului anormal al unui utilizator sau atacuri cunoscute.

Securitatea unui sistem informatic

Pentru a defini un sistem informatic securizat trebuie sa avem in vedere 5 puncte stabilite de ISO (International Standard Organization):

confidentialitatea: informatia transmisa intre doua posturi nu poate fi consultata de un intermediar;

autentificarea: persoanele care utilizeaza resursele trebuie sa corespunda cu numele utilizatorului;

disponibilitatea: datele sistemului informatic sunt accesibile de fiecare data pentru cel ce are nevoie de ele in vederea utilizarii acestora;

integritatea : informatia nu poate fi modificata de nici o persoana care nu are drepturi depline;

controlul accesului : o resursa nu este accesibila decat unei persoane autorizate.

Tipurile de date care trebuie protejate sunt, in general, informatiile privind cercetarile efectuate de o societate, listele clientilor, datele privind angajatii, situatia financiara si cadrul legal al societatii, orice alte date care au valoare sau care sunt greu de reconstituit.

Din punct de vedere hard, un sistem de protectie foarte important este sistemul RAID. Acesta ofera o dubla utilizare, accelereaza accesul la discheta si evita pierderea datelor, permite sistemului sa fie rezistent la diverse probleme. Exista doua posibilitati de a pune in aplicare sistemul RAID: o solutie hard si una soft.

a) Solutia hard : aplicarea sistemului RAID este strans legata de controler-ul discurilor, avantajul este ca sistemul nu este solicitat. Transferul de date se face foarte rapid astfel incat controler-ul RAID nu are nici un task de efectuat, deci sistemul poate fi solicitat pentru alte servicii in acelasi timp.

b) Solutia soft : este un sistem de exploatare bazat pe sistemul RAID. Acest procedeu este mai economic deoarece nu are nevoie de resurse hard speciale. In acest caz, aplicatiile utilizeaza o parte a resurselor sistemului.

Pentru a diminua riscurile

imobilizarii datelor este de preferat ca fiecare disc fix din RAID sa

aiba propriul controler. Daca mai multe discuri sunt in RAID pe

acelasi controler, o defectiune a

controler-ului duce la nefolosirea globala a datelor. Acestea nu sunt

pierdute, dar nu mai sunt accesibile (problema poate fi remediata reparand

controler-ul).

Un sistem securizat de tip RAID nu protejeaza datele impotriva intrusilor sau in cazul virusarii sistemului. Trebuie, deci, facuta o copiere a datelor pe suporturi externe. Aceste suporturi pot avea legaturi cu o alta statie de lucru din retea sau suport mobil (CD-ROM, DAT).

Elementele critice ale retelei trebuie protejate de calamitati naturale. Pentru aceasta se impun respectarea regulilor: protejarea server-elor, plasarea resurselor hard intr-un loc sigur (evitarea subsolurilor).

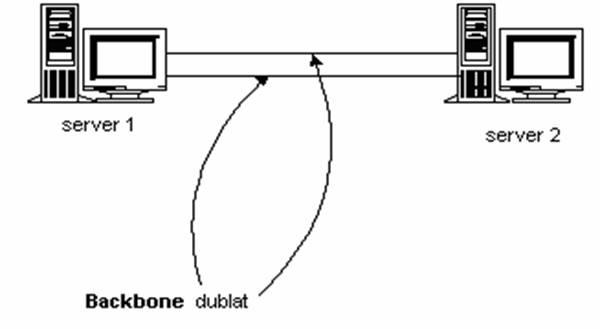

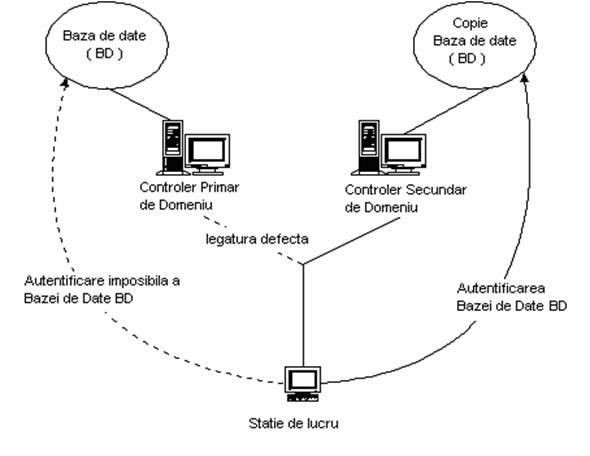

Daca un serviciu al unui server trebuie sa fie accesibil in mod permanent, atunci acesta va fi protejat. Singura solutie de asigurare permanenta a serviciului este de a dubla resursele. Pentru un server putem pune in aplicare un sistem cu cluster. Putem folosi doua server-e (figura 1), unul sa raspunda clientilor, iar celalalt sa fie folosit pentru a asigura o permanenta a serviciilor. Cele doua server-e sunt legate intre ele in asa fel incat toate informatiile de pe primul se gasesc si pe al doilea. In cazul in care unul din server-e se defecteaza celalalt preia toate serviciile.

In figura 2 avem un exemplu de server-e care asigura accesul permanent la date.

Figura 1 Dublarea server-elor

Figura 2 Circuitul datelor in cazul folosirii a doua server-e

Controlul accesului la sistemul informatic presupune stabilirea unor reguli :

- Statiile de lucru trebuie sa fie accesate, in mod unic, de utilizatorii acestora (filtrarea utilizatorilor). Una din sursele de risc ale vulnerabilitatii unei statii de lucru este instalarea suplimentara de aplicatii neutilizate.

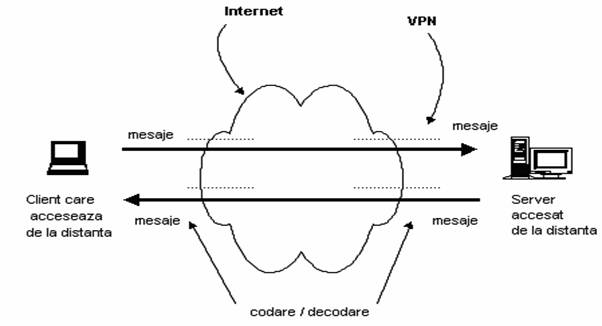

- Accesul la date de la distanta (figura 3) se face doar daca utilizatorul are acces la acestea. In cazul unui utilizator mobil, care acceseaza datele, exista mai multe riscuri, in comparatie cu un utilizator care foloseste o statie de lucru fixa (informatiile tranziteaza intre societate si utilizatorul mobil intr-un mod public usor de spionat).

- Tehnica VPN consta in crearea unei retele virtuale, care codifica datele pentru a le asigura confidentialitatea. Autentificarea utilizatorilor este, de asemenea, foarte importanta. Aceasta este pusa in aplicare de server. Transferul de date este realizat de router.

|

Aceasta tehnica a fost dezvoltata de Microsoft si, ulterior, inclusa in Win98 si WinNT, dar datorita securitatii deficitare a sistemului au fost dezvoltate alte sisteme (a se vedea CISCO).

Figura 3 Accesarea de la distanta a unui server

Fiecare furnizor de adrese IP ar trebui sa ofere si securitate logica, astfel incat Firewall-ul de la furnizor, server-ul de Proxy, server-ul de nume sa fie suficiente pentru a inlocui o retea VPN.

Protejarea impotriva intrusilor din exterior

Utilizarea unui server Proxy permite ascunderea conexiunilor de intrusi astfel :

- Intrusul are nevoie sa stie informatii despre reteaua pe care o va ataca. Raspunsul la un e-mail asociat unui site (de exemplu, utilizator@cig.ase.ro) va returna un mesaj de eroare, care contine adresa IP a server-ului. Se poate folosi in mod direct si adresa site-ului.

- Instrumentul WHO IS, care permite cercetarea adresei de e-mail sau a adresei URL ale unui site, va returna un raspuns cu coordonatele server-ului.

- Utilizarea Finger va da, in egala masura, informatii despre TCP/IP si DNS.

- Pentru a utiliza un server de WEB, instrumentul DOS traceroute permite cunosterea nodului IP.

- Un intrus, care incearca pentru prima oara sa intre in sistem, poate fi tentat sa se desfasoare ca un utilizator telnet. Daca primul port nu este accesibil, un scanator de porturi va trece in revista toate celelalte porturi (care sunt deschise si care nu).

- Daca TELNET functioneaza, trebuie impusa o conditie de identificare, deoarece intrusii trec in revista utilizatorii generici, cum ar fi root sau administrator.

- Daca nici de data aceasta nu se poate intra in sistem, se poate folosi FTP si utiliza un user cu numele server-ului sau adresa IP de primire. Daca sistemul se deschide, se va cauta o parola de retea sub forma criptata, care poate fi decodata cu ajutorul programelor crack.

- Daca portul FTP este inchis sau nu se acceseaza, intrusul va utiliza adresa electronica obtinuta in urma mesajelor de la server.

- Odata ce utilizatorul a folosit parola, cu ajutorul unor aplicatii, orice intrus poate folosi sistemul, printr-o sesiune telnet noua (aplicatia a furnizat parola utilizatorului).

Securitate pasiva

Pentru a organiza legaturi intre task-uri corelate cu protectia unei retele, o persoana poate lua postura de responsabil cu securitatea sistemului informatic. Aceasta permite rezolvarea problemelor de secutitate la nivel de serviciu informatic al unei societati, ceea ce duce la integrarea securitatii in toate tipurile de aplicatii.

Nu va fi niciodata posibila securizarea totala a unui sistem informatic. Vor exista totdeauna hacker-i pentru a descoperi noi « fisuri » in sistem. Dar, putem face o intrare in sistem mai dificila, iar daca intrusul nu are un interes particular pentru aceasta societate, acesta nu-si va da silinta de a sparge toate codurile de acces si se va orienta spre un alt sistem mai usor de patruns.

Devirusare

Detectarea unui virus nu impune protectia sistemului.

In general, virusii au ca tinta sisteme, aplicatii, fisiere de birotica, mesaje, server-e de WEB, telnet, conferinte. 80% din virusari sunt facute de 10 virusi. Dintre acestia, amintim pe cei mai periculosi pentru functionarea corecta a unui PC:

W32 / pretty

creeaza un fisier in win;

creeaza o intrare in baza de registri;

se activeaza virusul la fiecare incarcare a sistemului;

exploreaza ADDRESS BOOK pentru a crea copii ale virusului.

Ethan

creeaza un fisier Ethan si insereaza coduri VBA;

suprima protectia antivirusului pentru fisiere WORD (inclusiv documente dat).

Virusi cu actiune multipla:

Strangebrew (virus Java)

Code red (Internet Information System)

Nimda

Sircam (IE, IIS, Outlook)

Magistr (mail)

Infectarea fisierelor poate fi majora in cazul in care:

distrugerea datelor este in proportie de 80% si fisierele nu mai pot fi reconstituite;

mesajele care sunt transmise de la un terminal la altul, in Internet, pot ajunge la destinatari din ADDRESS BOOK in mod aleator, fara ca expeditorul sa stie ca el a expediat scrisoarea;

indisponibilitatea unui sistem informatic pentru o perioada mai mare de 24 h, daca echipa de tehnicieni nu este in masura sa rezolve problema rapid;

masurile rapide si ineficiente intreprinse intr-o stare de criza au afectat buna functionare a sistemelor informatice;

limite tehnice (uneori datorita instrumentelor de devirusare);

limite organizationale / functionale:

utilizatorii pot sensibiliza sistemul, modificandu-se configuratia,

absenta controlului de trafic in retea;

posturi de lucru izolate;

abuzuri in ceea ce priveste dreptul de scriere;

configurarea proasta a antivirusului;

flux de informatii netestat;

absenta interzicerii e-mail in conditiile in care scrisorile au ajuns infectate la destinatar;

constrangeri: timp prea mare de incarcare a sistemului unui PC, false alarme;

detectarea unui virus, dar nu si propagarea lui.

Devirusarea logica:

Scanarea suporturilor magnetice / mesageriei;

Scanarea fluxului (HTTP, FTP).

Alte instrumente de devirusare si protejare a datelor:

instrumente de filtrare / detectare;

timp de carantina pentru diverse tipuri de fisiere;

controler-i de sistem;

protejarea aplicatiilor la scriere;

protejarea sistemului;

instalarea patch (update la S.O.);

functionarea protectiei instrumentelor de birotica;

propagarea masiva a unui virus prin neglijenta utlizatorilor, in mod automat sau voit.

Exemplu de securitate a unui Sistem Informatic

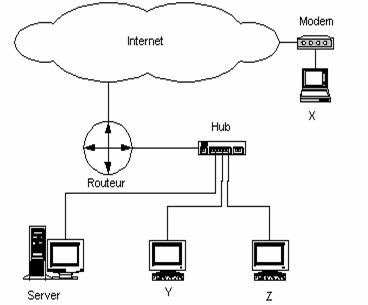

Vom studia reteaua clasica urmatoare (figura 4):

X, Y, Z – statii de lucru

Server, Y, Z, Hub – retea interna

O statie de lucru din reteaua interna comunica prin Internet cu statia X, datorita instalarii router-ului pentru retea si a modem-ului pentru statia de lucru.

Figura 4 Retea de calculatoare nesecurizata

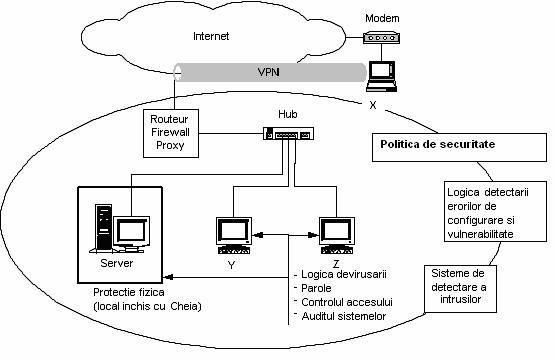

Descrierea retelei care trebuie securizata:

Avem o retea a unei societati, care este legata la un router, ce are acces permanent la Internet. Cu un nivel mai jos de router, se gaseste o retea interna compusa din HUB, SERVER si statii de lucru. Pe server se gasesc informatii importante, care ar putea fi de folos, in primul rand, concurentei societatii, dar si altor societati, care sunt interesate in domeniul de activitate al societatii. Avem, de asemenea, o baza de date utilizata de toti angajatii, folosita in diverse aplicatii.

Identificarea informatiilor care trebuie protejate:

O baza de date este utilizata de mai multi angajati, iar aceasta contine informatii confidentiale. In acest caz, server-ul trebuie sa asigure accesul limitat sau nelimitat la informatii. Pe acest server vor trebui puse o serie de limite de acces, pentru a identifica utilizatorii care folosesc baza de date. Fiecare calculator (statie de lucru) nu va fi accesibil decat printr-un login si o parola. Server-ul contine informatii confidentiale, deci acesta va fi protejat in primul rand fizic.

Politica de securitate:

Odata ce informatiile sunt reperate trebuie sa stabilim o politica de securitate: stabilim cine este autorizat sa acceseze server-ul si cine are interdictie.

Sensibilizarea utilizatorilor:

O politica de securitate se va face mai intai cu utilizatorii: acestia trebuie sa inteleaga aceasta politica si sa respecte un numar de reguli stabilite de administratorii de retea. Spre exemplu, utilizatorilor li se pare normal sa comunice intre ei, sa poata consulta lucrarile oricarui alt utilizator.

Virusi:

Exista mai multe tipuri de atacuri folosite de virusi, deci fiecare statie de lucru trebuie sa dispuna de o logistica de devirusare actualizata.

Virusii se transmit in principal pe dischete, dar si mail. Fisierele suspecte, care contin virusi, sunt de regula cele cu extensia .com, .exe, dar, in egala masura, toate documentele pot contine virusi de macro.

Securitate minima:

Toate cele exemplificate mai jos sunt minime in materie de securitate:

- autentificarea utilizatorilor printr-un login si o parola ;

- interzicerea accesului la informatiile confidentiale de pe masinile legate la retea, daca acestea nu sunt folosite in mod curent ;

- protejarea fizica a masinilor continand date importante ;

- controlarea accesului la informatiile importante cu ajutorul unui utilizator care vede strict doar datele de care are nevoie pentru realizarea de situatii finale ;

- sensibilizarea utilizatorilor la probleme de securitate ;

- instalarea unui antivirus pe fiecare statie de lucru.

Problema accesului de la distanta:

Datele care circula pe Internet pot fi vazute de toata lumea. Pentru a securiza legatura si in acelasi timp sa folosim si reteaua Internet, trebuie sa apelam la VPN (Virtual Private Network), unde datele sunt parolate si nu pot fi citite de persoane neautorizate.

Firewall si Proxy

Dupa ce am stabilit problemele minime de securizare, trebuie sa izolam reteaua interna de intrari neautorizate. Metoda cea mai cunoscuta este folosirea unui Firewall si a unui server de Proxy. Spre exemplu, la router-e este posibil sa se faca filtrarea pachetelor sau tranzactia adreselor, pentru o persoana din exterior, care nu are acces nici din interior, nici din exterior, la sistemul nostru.

Un Firewall este o entitate care face acesta operatie de filtrare. Vom putea analiza datele care intra, dar si interzice accesarea lor, daca ele provin de la cineva necunoscut sau nu raspund la cereri interne. Firewall-ul constituie un punct unic de acces prin care toata lumea este obligata sa treaca.

Un server Proxy permite sa se faca legatura la nivelul aplicatiilor, masinile din interior devenind virtuale in exterior. Daca o persoana din exterior nu poate vedea nici o masina din reteaua interna, atunci atacul este foarte dificil din exterior, insa sa nu uitam ca 80% din atacuri provin din interior.

Logistica detectarii sistematice a erorilor:

Pirateria utilizeaza logica testarii configuratiilor pentru a repera sistemele vulnerabile. Aceste logistici permit in mod automat cautarea erorilor configuratiilor sau vulnerabilitatea sistemului. Daca acestea sunt folosite inaintea unui atac, atunci va fi mult mai usor de reparat o eroare de configurare a sistemului dat.

Sisteme de detectie a intrusilor:

Se poate utiliza o intreaga logistica de detectare a intrusilor. Asa cum folosim o alarma la o casa putem detecta un intrus folosind programe de detectare a intrusilor. Acestea nu sunt totdeauna eficace.

Dupa securizare, sistemul nostru va avea forma:

Figura 5 Retea de calculatoare securizata

Securizarea aplicatiilor specifice comertului electronic

Notiunea de e-comert (e-business) corespunde unui ansamblu de activitati automatizate, utilizand Internet.

Securitatea permite garantarea, din punct de vedere tehnologic, a derularii corecte a unei tranzactii comerciale, asigurand sistemelor informatice capacitatea:

de a putea fi utilizata (disponibilitatea serviciilor, resurselor materiale si logistice);

nu permite accesul la date si resurse informatice decat persoanelor si proceselor informatice abilitate (confidentialitate, integritatea datelor si serviciilor);

dovada ca actiunile, evenimentele, tranzactiile se interconecteaza;

executarea actiunilor si serviciilor prezentate in conditiile de performanta si utilizare adaptata (continuitatea serviciilor, asigurarea functionalitatii, fiabilitatii).

Securitatea tranzactiilor comerciale

Problema securitatii se pune la nivelul clientului, retelei, site-ului informatic al societatii care comercializeaza produsele sau serviciile pe Internet.

Riscurile care apar la nivelul clientului (sau de ordin particular) sunt in relatie cu divulgarea informatiilor confidentiale si utilizarea ilicita.

Problemele de securitate la nivel de retea se concretizeaza in termeni de performanta (timp de raspundere, traficul datelor).

Un risc major pentru societate este acela de penetrare a mediului informatic plecand de la site-ul de pe Internet, autorizand toate felurile de utilizare a site-ului.

Securitatea conexiunii intre cumparator si vanzator

Asigurarea securitatii tranzactiilor comerciale revine nu numai securitatii conexiunii Internet intre client si vanzator, dar si in mod egal serviciului client altul decat mediul informatic al vanzatorului.

O conexiune Internet intre un navigator si un server Web poate fi stabilita utilizand modulul logic SSL (Secure Sockets Layer). SSL este integrat in navigator si asigura confidentialitatea.

Principalii operatori ai cartilor de credit promoveaza SET (Secure Electronic Transaction). Tranzactia si numarul cartii de credit al clientului sunt cifrate de client, care sunt transmise vanzatorului. Acesta din urma va rambursa numarul sau de identificare si cifra de returnare a mesajului inainte de a fi transmis bancii. La receptie, banca va decoda, autentifica, identifica utilizatorul, notifica acordul sau vanzatorului, care va realiza sau nu tranzactia ceruta. In nici un moment al tranzactiei, nu va aparea numarul de card si nici vanzatorul nu va fi identificat.

Securizarea server-ului

Securizarea server-ului presupune controlarea cererilor care i-au fost adresate si securizarea sistemului informatic cu care colaboreaza pentru a inapoia serviciul solicitat de clienti. Plecand de la stricta configurare a sistemului, protejarea acestuia de exterior se face de obicei printr-un firewall.

Configurarea unui firewall se face dupa criteriile de securitate determinate pentru filtrarea traficului parcurs si astfel se aplica o politica de control al accesului la sistem.

Protejarea datelor consta, deci, in limitarea accesului la acestea, precum si punerea lor la dispozitia clientilor. Acest ultim punct de vedere este important si releva gestiunea configuratiilor, back-up-ul datelor, dimensiunea si redundanta server-elor, capacitatea si administrarea retelei.

Recunoasterea unui navigator in vederea asigurarii securitatii aplicatiilor comertului electronic

Nici un alt navigator nu poate interpreta (executa) obiectul layers.

Obiectul layers este utilizat in Netscape Navigator 4 pentru a genera pagini cu continut dinamic. Trebuie sa stim ca Netscape Navigator considera continutul unui obiect layer ca un document separat.

Daca se foloseste un program destinat exclusiv pentru acest navigator, atunci codul obiectivului va fi

if (document.layers).

Pentru obiect imagine, expresia document.layers cauta tabla (forma) layers corespunzatoare.

Internet Explorer si obiectul all

Obiectul all este o extensie specifica navigatoarelor Microsoft. Acest obiect a fost folosit pentru prima oara la Internet Explorer 4 si este necunoscut altor navigatoare. Datorita metodelor si proprietatilor sale, acesta permite accesul tuturor elementelor HTML ale unui document. Il putem utiliza pentru a defini sau modifica proprietati, vizibil create in continutul unui document. Acest obiect foarte complex sta la baza DHTML din Internet Explorer.

Toate navigatoarele care nu sunt echipate cu obiectul all nu vor avea in codul program conditia if(document.all).

Detectarea navigatorului

Navigatoarele IE3 si NN2 nu folosesc imagini.

Conditia urmatoare functioneaza pentru ambele tipuri de navigatoare si detecteaza tipul de navigator:

if(! document.images)

else

Recunoasterea navigatorului Netscape Navigator 4 se face cu ajutorul obiectului layer:

if(! document.layers)

else

Recunoasterea Internet Explorer

if(document.all)

else

}

else

Observatie: Metoda getElementByid( ) este recunoscuta de IE5 si permite adresarea obiectelor documentului specificat, altfel Navigatorul este IE4.

Netscape Navigator 6

Pentru acest navigator se impune urmatoarea conditie:

if(document.getElementByid)

else

Daca navigatorul recunoste metoda document getElementByid atunci acesta are versiunea 6.

In ansamblu, recunosterea tipului de navigator se face utilizand urmatoarea secventa de program (folosim Java Script)

if(! document.images) Navigator = “IE3”;

else if(document.layers) Navigator = “NN4”;

else if (document.all)

if(document. .getElementByid) Navigator = “IE5”;

else Navigator =”IE4”;

else(document. .getElementByid) Navigator = “NN6”;

else Navigator =”NN3”;

In concluzie, solutiile de securizare in materie de comert electronic se aplica mecanismelor care permit garantarea identificarii si autentificarii partenerilor comerciali, integritatea si confidentialitatea datelor transmise astfel.

Bibliografie

CHERNAOUTI – HELIE, S., Securitate Internet, strategii si tehnologii, Paris, Dunod, 2000

SOLE-LAPORTE, I., Comert electronic, curs, 2000 / 2001

MUR, A., Problematica antivirus, curs ON-X Consulting, 2000

Javascript, Paris, Microapplication, 2001

www.cryptography.com

www.guill.net

www.uqah.uquebec.ca

www.alogic.fr

www.urec.cnrs.fr

| Contact |- ia legatura cu noi -| | |

| Adauga document |- pune-ti documente online -| | |

| Termeni & conditii de utilizare |- politica de cookies si de confidentialitate -| | |

| Copyright © |- 2025 - Toate drepturile rezervate -| |

|

|

||||||||||||||||||||||||

|

||||||||||||||||||||||||

|

||||||||||||||||||||||||

Referate pe aceeasi tema | ||||||||||||||||||||||||

|

| ||||||||||||||||||||||||

|

||||||||||||||||||||||||

|

|

||||||||||||||||||||||||